I complessi passaggi finanziari che nel tempo hanno caratterizzato la partecipazione nell’azionariato Pirelli di soci russi e cinesi hanno raggiunto il limite di rottura lo scorso 15 giugno, quando il Governo italiano ha deliberato “l’esercizio dei poteri speciali golden power” in merito al nuovo patto parasociale sulla governance della Pirelli, prevedendo “apposite prescrizioni per la tutela dell’asset strategico costituito da sensori CYBER impiantabili negli pneumatici”. Questi sensori, spiega una nota di Palazzo Chigi, “sono in grado di raccogliere dati del veicolo riguardanti, tra l’altro, gli assetti viari, la geolocalizzazione e lo stato delle infrastrutture. Le informazioni così raccolte possono essere trasmesse a sistemi di elaborazione cloud e super calcolatori per la creazione, tramite intelligenza artificiale, di complessi modelli digitali utilizzabili in sistemi all’avanguardia come Smart city e digital twin”.

LA RILEVANZA STRATEGICA DI PIRELLI, SECONDO IL GOVERNO

Secondo il Governo del premier Meloni, questa tecnologia assume “rilevanza strategica nazionale”, in quanto un uso improprio può comportare notevoli rischi non solo per la riservatezza dei dati degli utenti, ma anche per il possibile trasferimento di informazioni rilevanti per la sicurezza nazionale. Di qui la necessità di adottare “prescrizioni” che hanno lo scopo di tutelare: “l’autonomia di Pirelli & C. S.p.A e del suo management, la sicurezza delle procedure, la protezione delle informazioni di rilevanza strategica, il know-how posseduto dalla società.”

Una risposta al cambio di strategia delle aziende controllate dal partito comunista della repubblica cinese, che allo spionaggio industriale ha associato una politica orientata ad inserire proprie tecnologie e manager con potere decisionale nelle governance delle infrastrutture critiche occidentali, per controllarne l’efficienza ed influenzarne le scelte strategiche in caso di crescenti tensioni competitive o di conflitti.

Per decenni, gli hacker cinesi si sono concentrati sul furto di segreti commerciali occidentali su larga scala e spesso con le maniere forti, quello che l’allora direttore della NSA, Gen. Keith Alexander, nel 2012 ha definito “il più grande trasferimento di conoscenza e ricchezza della storia”. Ma negli ultimi anni, concordano l’NSA e gli esperti indipendenti, i cinesi sono diventati molto più sofisticati, associando al lavoro dei loro migliori hacker che utilizzano il cyberspazio per lo spionaggio industriale, a quello di integrazione di tecnologie IoT in tutti i settori per preparare il campo di battaglia di un futuro conflitto. Secondo la NSA, quello che è in corso in questo momento non è solo spionaggio sistematico. Non si tratta soltanto di agenzie di intelligence che rubano questo o quel segreto, non è solo spionaggio industriale in cui qualche azienda di un altro Paese vuole ottenere il processo per un prodotto o altro. Non stiamo parlando del noto impegno sistematico per equiparare il vantaggio tecnologico di cui l’Occidente gode rispetto a tutti gli altri Paesi del mondo, ma di assumere il controllo tecnologico e la governance di infrastrutture ed aziende critiche, attraverso i device connessi alla rete.

Un cambio di paradigma strategico.

Per contrastare tali attività maligne, lo scorso 24 maggio la NSA ha diramato un extraordinary multinational warning identificando degli indicatori di compromissione (IOC) associati ad attori sponsorizzati dallo Stato della Repubblica Popolare Cinese (RPC), che utilizzano tecniche per colpire le reti delle infrastrutture critiche statunitensi e quelle dei suoi alleati. Allarme che gli Usa hanno trasferito non solo a tutte le proprie Agenzie ma anche a quelle di Australia, Canada, Gran Bretagna e Nuova Zelanda, membri dell’Alleanza “Five Eyes”.

In una recente dichiarazione, il direttore della cybersecurity della NSA Rob Joyce, ha precisato che “l’NSA concorda con la valutazione di Microsoft (che recentemente ha subito un attacco attribuito al gruppo hacker cinese “Volt Typhoon”) sul fatto che l’obiettivo della RPC è sviluppare capacità cibernetiche fileless malware (malware che per attivarsi non richiede mai la scrittura di un file sul disco), e di infiltrare manager nelle governance di infrastrutture critiche, allo scopo di creare le condizioni per potenziali azioni di disturbo o sabotaggio in caso di conflitto. Sappiamo tutti che gli Stati nazionali raccolgono informazioni e assistiamo allo spionaggio commerciale, ma è chiaro che alcune di queste ultime attività non producono alcun valore di intelligence. L’idea che questi attori stiano cercando di eludere le nostre tecniche di rilevamento, di ottenere un accesso persistente e di posizionarsi all’interno per sfruttare le nostre infrastrutture critiche rappresenta una minaccia reale. Il fatto che attori malintenzionati provenienti dalla RPC siano presenti in qualsiasi infrastruttura critica è inaccettabile”.

NUOVE TECNOLOGIE, NUOVE MINACCE

Negli ultimi anni l’Occidente ha dovuto affrontare le minacce alla sicurezza poste dagli hacker russi, iraniani e cinesi, dalle aziende finite nella lista nera della Fcc statunitense, dalle tecnologie e App WeChat, TikTok, ByteDance, 5G, le videocamere Hikvision, ChatGPT, minerali e terre rare, e quelle dell’intelligenza artificiale. Ma con l’affair Pirelli, abbiamo scoperto che al catalogo della minaccia cinese bisogna aggiungerne un’altra, altrettanto pericolosa: la sicurezza dei moduli cellulari internet delle cose (IoT).

Mentre i semiconduttori rappresentano la tecnologia che ha permesso di costruire le nuove rivoluzioni industriali e degli stili di vita, i moduli cellulari sono quei piccoli componenti incorporati in apparecchiature o dispositivi che elaborano software, hanno capacità di geolocalizzazione, sono dotati di e-sim per connettersi a Internet (come i telefoni cellulari) e tutto ciò che permette di trasmettere, ricevere ed elaborare grandi quantità di dati in qualsiasi ambiente vengono inseriti.

Tutte le tecnologie di uso comune dotate di moduli cellulari, che oggi sembrano assolutamente innocue, possono trasformarsi in un vero e proprio incubo, solo apparentemente frutto della fantasia di un romanzo di fantascienza, ma che può diventare realtà.

I moduli cellulari sono sempre più diffusi ed utilizzati in una vasta gamma di applicazioni industriali, tra cui l’energia, la logistica, la produzione, i trasporti, la sanità, la sicurezza, l’elaborazione dei pagamenti. Sono presenti nelle nostre case, nelle automobili, nei contatori intelligenti, nei computer, nei caricabatterie dei veicoli elettrici e negli elettrodomestici. Monitorano e controllano sistemi complessi da remoto. Per garantire che questi sistemi funzionino in modo efficiente, raccolgono enormi quantità di dati e metadati da analizzare. Poi, attraverso gli aggiornamenti del software, inviano i miglioramenti a ciò che controllano. Come funghi, formano una rete indipendente dall’azione umana. Arrivano dove il WiFi non può arrivare e, a differenza del WiFi, non perdono il segnale nei momenti cruciali.

Recentemente i Servizi di sicurezza del Governo britannico hanno completamente smontato un’auto perché i dati venivano trasferiti attraverso una “e-sim cinese” (un modulo cellulare) al suo interno. Il Governo inglese ha mantenuto uno stretto riserbo su chi utilizzava quell’auto, o se ha mai trasportato il Primo Ministro. Ma sappiamo da un altro scandalo Tesla che sarebbe perfettamente possibile per un ingegnere cinese registrare una conversazione privata in un’auto con un modulo cellulare.

Tutti hanno sentito parlare di Huawei e Hikvision, ma pochi conoscono Quectel, Fibocom o altri produttori cinesi di moduli cellulari IoT, anche se rappresentano una minaccia ben più grave per i Paesi democratici occidentali, liberi e aperti alle tecnologie.

Con i moduli cellulari, la Cina sta utilizzando la stessa strategia delle telecomunicazioni 5G e di Huawei/ZTE. Il Partito Comunista Cinese (PCC) vuole stabilire un monopolio globale di questi componenti vitali attraverso aziende poco conosciute, utilizzando sovvenzioni, accesso a finanziamenti a basso costo, tecnologia condivisa e altro supporto statale. Le aziende cinesi già detengono il 64% del mercato globale delle vendite e il 75% per la connettività. In l’America del Nord ed in Europa le loro quote di mercato sono arrivate al 30%, mentre in India hanno raggiunto l’86%.

L’obiettivo strategico è quello di far fallire i fornitori di altri Paesi offrendo i moduli a prezzi incredibilmente bassi, per creare una dipendenza sistemica dai fornitori e dalle apparecchiature cinesi. Senza dubbio Quectel e altri sosterranno, come Huawei, TikTok e le altre di essere aziende private. Ma la legge sulla sicurezza nazionale cinese del 2017 stabilisce che “qualsiasi organizzazione e cittadino” deve sostenere e cooperare” con il lavoro dell’intelligence e gli organi di sicurezza dello Stato.

LA VIA DELLA SETA È UNA RAGNATELA PERICOLOSA?

In un momento di tensione, il PCC potrebbe decidere che è nel suo interesse danneggiare la governance o le economie dei suoi rivali occidentali. Tramite i moduli cellulari, potrebbe rendere le nostre istituzioni ed infrastrutture ancora meno efficienti, alterando i sistemi di ingresso agli edifici, interferendo con i sistemi di allarme o modificando i livelli di funzionamento di macchinari per rendere impossibile il lavoro. Potrebbe anche attaccare il servizio sanitario nazionale, o addirittura interferire con la somministrazione di farmaci per un particolare paziente che sta subendo un’operazione – un modo originale per assassinare nemici o esponenti di Governo ostili.

Utilizzando i moduli cellulari è possibile costruire e diffondere immagini ed informazioni sensibili di una persona presa di mira. È possibile spiarla dalle telecamere del sistema di allarme di casa, seguirla dalle telecamere stradali, dalla sua auto, dai suoi consumi, dai suoi pagamenti. Si potrebbero persino intercettare le conversazioni nei ristoranti o nei luoghi di lavoro, grazie alla tecnologia di lettura labiale combinata con le telecamere Hikvision (in dotazione anche presso ministeri e aziende italiane, prodotte da una società di proprietà del Dipartimento Centrale della Propaganda, che vanta la capacità di tradurre la lettura labiale in 65 lingue).

A molte persone potrebbe sembrare non importante se la loro TV o la telecamera dell’antifurto di casa li spiasse per conto della Cina. Ma certamente gli dispiacerebbe se il frigorifero o la loro auto smettesse di funzionare. Inviando aggiornamenti software ai moduli cellulari, la Cina potrebbe interrompere la fornitura di elettricità a distanza. Se il PCC riuscisse a ottenere il monopolio della fornitura di moduli cellulari, potrebbe far crollare la rete elettrica di uno Stato, prendendo di mira i contatori intelligenti (che contengono questi moduli), in un momento di crisi energetica. Oppure potrebbe bloccare il traffico nelle Smart city tipo Londra, Washington o New York disabilitando i sistemi di controllo dei semafori, i centri di controllo del traffico aereo, i sistemi di attracco, carico e scarico delle navi, i loro programmi di riparazione e manutenzione degli aerei. Istruzioni software segrete potrebbero garantire che non siano in grado di funzionare, o addirittura consentire al CCP di spegnerli in un momento di tensione politica, ed il ripristino del modulo, secondo le disponibilità dell’azienda cinese, potrebbe richiedere delle contropartite, ad esempio la cancellazione di eventuali sanzioni economiche.

Si tratta di un mondo che la tecnologia gestita da aziende rispondenti a Stati avversari (o nemici) potrebbe trasformare in caos. Può sembrare uno scenario di un romanzo di fantascienza, ma purtroppo lo stiamo già vivendo, solo che non lo abbiamo ancora realizzato.

La maggior parte dei decisori politici, dei funzionari governativi e degli stakeholder di infrastrutture non ha mai sentito parlare di moduli cellulari. E le industrie devono considerare le potenziali conseguenze di continuare ad affidarsi ai moduli cellulari cinesi, al di là del vantaggio economico a breve termine. Molte aziende occidentali stanno tutt’ora continuando a sottoscrivere contratti con i produttori cinesi nonostante siano state informate dei rischi per la sicurezza (vedere Pirelli): ma l’economicità ed i loro interessi hanno la meglio sulla nostra privacy e sulla sicurezza nazionale a lungo termine.

SMANTELLARE LA DEMOCRAZIA DALL’INTERNO

La democrazia, la libertà, la privacy hanno un potente nemico, che sta lavorando per smantellarli dall’interno.

L’invasione russa dell’Ucraina ha messo definitivamente in crisi il sistema globalizzato di cui la Cina è stata, fino ad oggi, il maggiore beneficiario.

La Cina, che in passato ha mostrato una preferenza per le relazioni commerciali e per l’utilizzo degli investimenti della nuova Via della Seta (BRI) come soft power, ha lasciato il posto ad un partito comunista che vuole trasformare il mondo a sua immagine, utilizzando gli investimenti economici e le nuove tecnologie come strumenti di coercizione. La sempre più accentuata assertività, gli investimenti e la proiezione della forza militare di Pechino stanno provocando una forte reazione degli Usa e delle altre medie potenze, che stanno adottando politiche di riduzione delle proprie vulnerabilità, proteggendo la propria sovranità e autonomia attraverso l’aumento delle spese per la Difesa, ma soprattutto attraverso la riduzione dei loro legami economici con la Cina, il reshoring e la diversificazione, cercando di farlo gradualmente in modo da non mettere completamente a rischio le loro relazioni con la Cina.

Il fatto che tutte le tecnologie indispensabili per il funzionamento di qualsiasi infrastruttura siano affidate alla Repubblica Popolare Cinese, è accettabile?

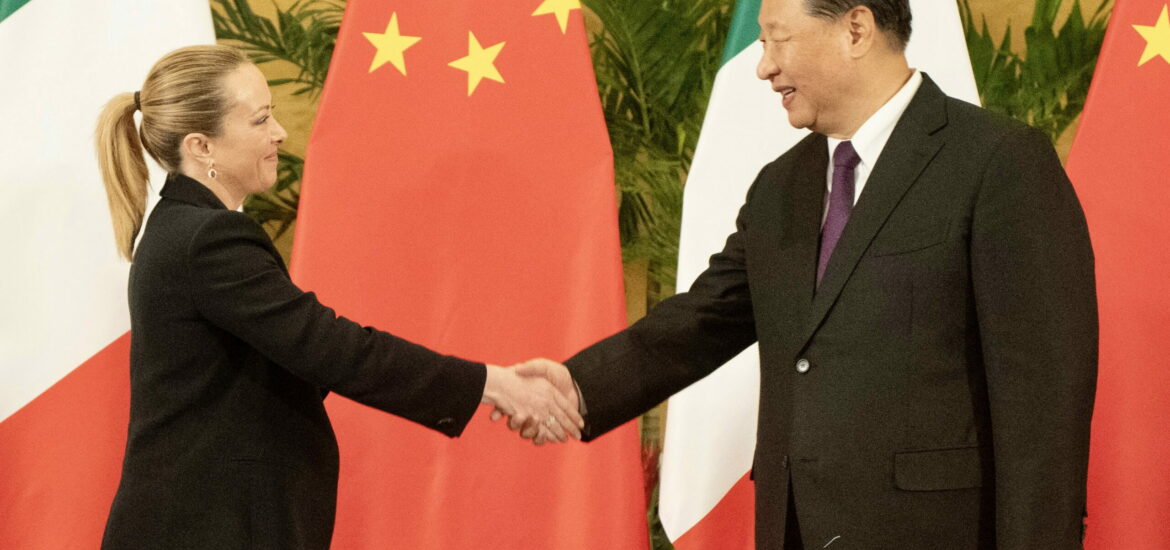

Il memorandum tra Italia e Cina sulla Belt and Road Initiative (o Nuova Via della Seta) firmato dal Governo Conte scadrà nel 2024, sarà rinnovato?