La principale agenzia di intelligence della Russia ha lanciato un’altra campagna per penetrare in migliaia di computer governativi degli Stati Uniti, minacciando anche aziende e think-tank. È quanto dichiarato domenica scorsa dai funzionari di Microsoft e dagli esperti di cybersecurity, solo pochi mesi dopo che il presidente Biden ha imposto sanzioni a Mosca in risposta a una serie di sofisticate operazioni di spionaggio che la Russia aveva condotto in tutto il mondo. Lo scrive il New York Times.

Il nuovo sforzo è “molto vasto, ed è in corso”, ha detto Tom Burt, uno dei massimi responsabili della sicurezza di Microsoft, in un’intervista. Funzionari governativi hanno confermato che l’operazione, apparentemente mirata ad acquisire dati memorizzati nel cloud, sembrava provenire dalla S.V.R., l’agenzia di intelligence russa che è stata la prima ad entrare nelle reti del Comitato Nazionale Democratico durante le elezioni del 2016.

Sebbene Microsoft abbia insistito che la percentuale di violazioni andate a buon fine fosse minima, non ha fornito abbastanza informazioni per misurare con precisione la gravità del furto.

All’inizio di quest’anno, la Casa Bianca ha accusato la S.V.R. per il cosiddetto hacking SolarWinds, uno attacco altamente sofisticato per alterare il software utilizzato dalle agenzie governative e dalle più grandi aziende della nazione, dando ai russi ampio accesso a 18.000 utenti. Il presidente Biden ha detto che l’attacco ha minato la fiducia nei sistemi di base del governo e ha giurato ritorsioni sia per l’intrusione che per l’interferenza elettorale. Ma quando ha annunciato sanzioni contro le istituzioni finanziarie e le aziende tecnologiche russe in aprile, ha ridimensionato la pena.

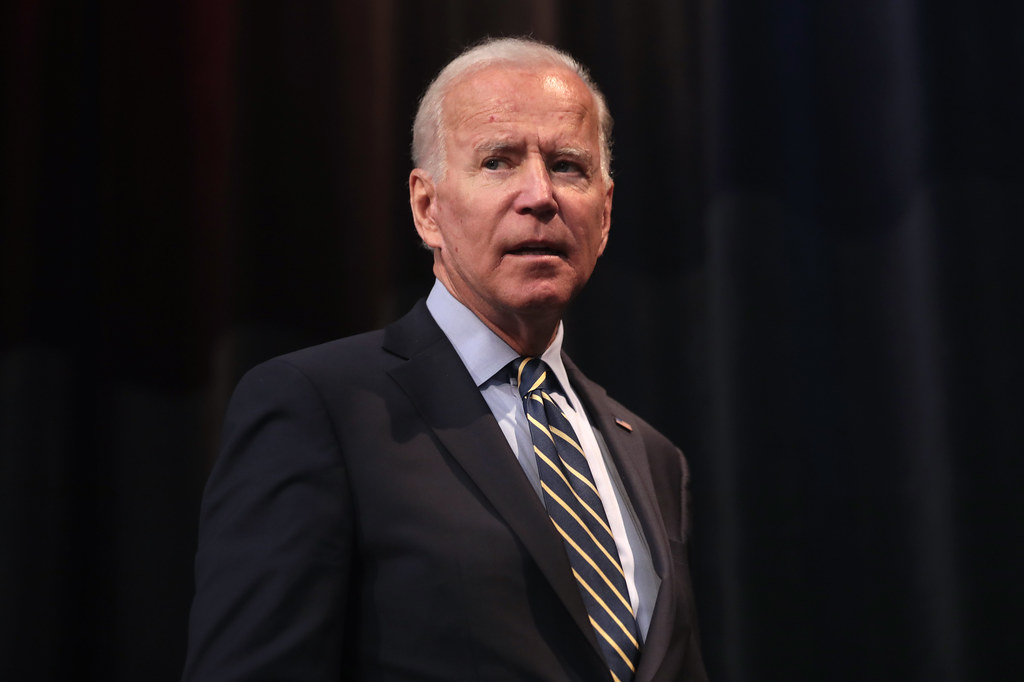

“Sono stato chiaro con il presidente Putin che saremmo potuti andare oltre, ma ho scelto di non farlo”, ha detto Biden al tempo, dopo aver chiamato il leader russo. “Ora è il momento di una de-escalation”.

I funzionari americani insistono sul fatto che il tipo di attacco riportato da Microsoft rientra nella categoria del tipo di spionaggio che le grandi potenze conducono regolarmente l’una contro l’altra. Eppure, l’operazione suggerisce che anche se i due governi affermano di incontrarsi regolarmente per combattere il ransomware e altre minacce dell’era di Internet, l’indebolimento delle reti continua a ritmo sostenuto in una corsa agli armamenti accelerata da quando i Paesi hanno iniziato a cercare informazioni per i vaccini Covid-19 e una serie di segreti industriali.

“Le spie stanno andando a spiare”, ha detto John Hultquist, il vice presidente per l’analisi dell’intelligence presso Mandiant, la società che per prima ha rilevato l’attacco SolarWinds, alla Cipher Brief Threat Conference a Sea Island, dove si sono incontrati molti cyberexperts e funzionari dell’intelligence. “Ma quello che abbiamo imparato da questo è che l’S.V.R., che è molto valida, non sta rallentando”.

Non è chiaro quanto successo abbia avuto l’ultima campagna. Microsoft ha detto di aver comunicato a più di 600 organizzazioni che erano state l’obiettivo di circa 23.000 tentativi di entrare nei loro sistemi. ma ha anche detto di aver rilevato solo 20.500 attacchi mirati da “tutti gli attori statali nazionali” negli ultimi tre anni. Microsoft ha dichiarato inoltre che solo una piccola percentuale degli ultimi tentativi ha avuto successo, ma non ha fornito dettagli o indicato quante delle organizzazioni sono state compromesse.

I funzionari americani hanno confermato che l’operazione, che considerano spionaggio di routine, c’è stata. Ma hanno insistito che se ha avuto successo, è stata Microsoft insieme agli altri fornitori di servizi cloud ad avere gran parte della responsabilità.

Un alto funzionario dell’amministrazione ha definito gli ultimi attacchi “operazioni poco sofisticate e di routine che avrebbero potuto essere evitate se i fornitori di servizi cloud avessero implementato pratiche di sicurezza informatica di base”.

“Possiamo fare un sacco di cose”, ha detto il funzionario, “ma la responsabilità di implementare semplici pratiche di sicurezza informatica per bloccare le loro – e per estensione, le nostre – porte digitali è del settore privato”.

I funzionari governativi hanno spinto per mettere più dati nel cloud perché è molto più facile proteggere le informazioni lì. Amazon gestisce il contratto cloud della C.I.A.; durante l’amministrazione Trump, Microsoft ha vinto un enorme contratto per spostare i dati del Pentagono nel cloud, anche se il programma è stato recentemente scartato dall’amministrazione Biden in una lunga disputa legale su come è stato assegnato.

Ma il più recente attacco dei russi, hanno detto gli esperti, è stato un promemoria che passare al cloud non è una soluzione – soprattutto se coloro che amministrano le operazioni di cloud utilizzano una sicurezza insufficiente.

Microsoft ha dichiarato che l’attacco si è concentrato sui suoi “rivenditori”, aziende che personalizzano l’uso del cloud per aziende o istituzioni accademiche. Gli hacker russi hanno apparentemente calcolato che se avessero potuto infiltrarsi nei rivenditori, queste aziende avrebbero avuto un accesso di alto livello ai dati che volevano – che si trattasse di e-mail del governo, tecnologie di difesa o ricerca sui vaccini.

L’agenzia di intelligence russa stava “tentando di replicare l’approccio che ha usato negli attacchi passati, prendendo di mira le organizzazioni della catena di approvvigionamento globale delle tecnologie dell’informazione”, ha detto Burt.

Quella catena di approvvigionamento è l’obiettivo principale degli hacker del governo russo – e, sempre più, degli hacker cinesi, che stanno cercando di replicare le tecniche di maggior successo della Russia.

Nel caso SolarWinds alla fine dello scorso anno, prendere di mira la catena di approvvigionamento ha dimostrato che gli hacker russi avevano cambiato subdolamente il codice del computer del software di gestione della rete utilizzato da aziende e agenzie governative, inserendo surrettiziamente il codice corrotto proprio mentre veniva spedito a 18.000 utenti.

Una volta che questi utenti hanno aggiornato la nuova versione del software – come decine di milioni di persone aggiornano un iPhone ogni poche settimane – i russi hanno improvvisamente avuto accesso a tutta la loro rete.

Nell’ultimo attacco, la S.V.R., conosciuta come un operatore furtivo nel mondo cibernetico, ha usato tecniche più simili alla forza bruta. Come descritto da Microsoft, l’incursione ha coinvolto principalmente la distribuzione di un enorme database di password rubate in attacchi automatici destinati a far entrare gli hacker del governo russo nei servizi cloud di Microsoft. È un’operazione più disordinata e meno efficiente – e funzionerebbe solo se alcuni dei rivenditori dei servizi cloud di Microsoft non avessero imposto alcune delle pratiche di cybersecurity che la società ha richiesto loro l’anno scorso.

Microsoft ha dichiarato in un post sul blog che sarà reso pubblico lunedì, che avrebbe fatto di più per far rispettare gli obblighi contrattuali dei suoi rivenditori per mettere in atto misure di sicurezza.

“Quello che i russi stanno cercando è l’accesso sistemico”, ha detto Christopher Krebs, che ha diretto l’Agenzia per la sicurezza informatica e delle infrastrutture presso il Dipartimento della Sicurezza Nazionale fino a quando è stato licenziato da Trump lo scorso anno per aver dichiarato che le elezioni del 2020 erano state gestite onestamente e senza frodi significative. “Non vogliono cercare di entrare nei conti uno per uno”.

I funzionari federali dicono che stanno utilizzando in modo aggressivo le nuove autorità del presidente Biden per proteggere il paese dalle minacce informatiche, in particolare monitorando un ampio nuovo sforzo internazionale per interrompere le bande di ransomware, molte delle quali hanno sede in Russia.

Con un nuovo e molto più grande team di alti funzionari che supervisionano le operazioni informatiche del governo, Biden ha cercato di imporre modifiche alla sicurezza che dovrebbero rendere gli attacchi come quello più recente molto più difficile da realizzare.

In risposta a SolarWinds, la Casa Bianca ha annunciato una serie di scadenze per le agenzie governative, e tutti gli appaltatori che hanno a che fare con il governo federale, per effettuare un nuovo ciclo di pratiche di sicurezza che li avrebbe resi obiettivi più difficili per gli hacker russi, cinesi, iraniani e nordcoreani. Questi includevano passi fondamentali come un secondo metodo di autenticazione di chi sta entrando in un account, simile a come le banche o le società di carte di credito inviano un codice a un cellulare o altro dispositivo per garantire che una password rubata non venga utilizzata.

Ma l’aderenza ai nuovi standard, anche se migliorata, rimane discontinua. Le aziende spesso si oppongono ai mandati del governo o dicono che nessun set di regolamenti può vincere la sfida di proteggere diversi tipi di reti di computer.

Il tentativo da parte dell’amministrazione di richiedere alle aziende di riferire le violazioni dei loro sistemi al governo entro 24 ore, o essere soggetti a multe, si è scontrato con un’intensa opposizione da parte dei lobbisti aziendali.

(Estratto dalla rassegna stampa estera a cura di Epr Comunicazione)