Le infrastrutture critiche svolgono un ruolo vitale nella società, indispensabili per lo svolgimento di funzioni chiave da cui dipende ogni paese. Particolarmente importanti a questo proposito sono le infrastrutture critiche informatizzate, ossia reti di tecnologie dell’informazione e della comunicazione che collegano e consentono efficacemente il corretto funzionamento del mercato interno (reti telefoniche, ferroviarie, aeroportuali, marittime, energetiche, idriche, ma anche finanziarie, o sanitarie).

Le infrastrutture critiche informatizzate supportano tutte le altre infrastrutture critiche. In tale contesto, vanno considerate come prioritarie le applicazioni infrastrutturali basate sull’Intelligenza Artificiale (IA), e l’intero “ecosistema tecnologico” in cui esse operano sia governativo che del settore privato.

Il vantaggio tecnologico che la disponibilità dell’IA apporta alla ricchezza collettiva e alla capacita’ di difesa militare nazionale, nonché il posizionamento di successo nella competizione tecnologica (commerciale o militare) internazionale la rende altamente sensibile per il benessere e la sopravvivenza del paese stesso.

Allorquando detto vantaggio ottenuto da reti informatiche basate sull’IA sia considerevole e posto sulla frontiera delle possibilità tecnologiche, questa diventa automaticamente obiettivo dei competitor (commerciali o militari) internazionali nel perseguimento dei loro interessi nazionali. Ciò implica che ogni applicazione all’avanguardia di IA (e ogni asset ad essa collaterale) di un Paese A diventa obiettivo di interessi “ostili” di altri paesi (governativi o privati) i quali tenderanno ad identificare e sottrarre (o corrompere) parte o l’intero patrimonio di conoscenza di IA del Paese A al fine di ridurne la superiorità tecnologica.

* * *

Come hanno scritto recentemente John Allen e Darrell West della Brookings Institution, l’IA ha un impatto significativo sull’economia e sulla forza lavoro mondiale, sui sistemi finanziari e sanitari, sulla giustizia penale, sui trasporti e sul funzionamento delle città. Lo spostamento dei paradigmi tecnologici ha effetti economici (nella redistribuzione della ricchezza), politici (nella generazione di nuove sfide nell’adeguamento delle regolamentazioni), militari (nelle evoluzioni delle capacita’ di difesa e attacco informatico).

Paul Scharre sintetizza nel suo “Army of None” come l’IA modifichi radicalmente anche il terreno della sicurezza nazionale, cambiando le modalità di conflitto ad alta e bassa intensità, le tecniche di spionaggio, di intelligence e di controintelligence. La gamma di implicazioni per la sicurezza nazionale dell’IA è sostanziale, dall’analisi intelligence oggi operata a partire da enormi data set (numerici o testuali) di informazioni (Big Data), alla contraffazione e falsificazione di media (audio e video) operate tramite IA (deepfake), all’autonomia di comportamento degli armamenti militari (come nel caso degli sciami di droni armati che attaccano autonomamente bersagli).

Molte sono le possibilità di fornire una definizione di AI, (vedi qui, qui, qui, qui, e nel framework espresso da Stuart Russell e Peter Norvig). Generalizzando al massimo, una macchina (o sistema) di IA è costituita da: (1) l’hardware, (2) il software che gira sull’hardware, (3) i dispositivi di input e output che consentono alla macchina di ricevere informazioni e istruzioni e di comunicare o agire su ciò che pensa, e (4) i dati che la macchina può memorizzare, elaborare e analizzare dai quali possa apprendere e migliorare. La maniera migliore per considerare l’ecosistema dell’AI e’ quella olistica, integrando sotto-discipline e campi correlati, tra cui Big Data, calcolo high-speed, tecnologia dei sensori e robotica (compresi veicoli e sistemi autonomi).

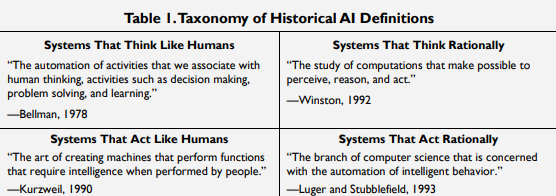

Prendendo in prestito una tassonomia riportata in uno studio del Congresso statunitense, la IA e’ “una macchina che può pensare”. Come evidenziano Russell e Norvig, un sistema di IA può pensare o agire (1) in modo analogo a quello degli esseri umani, o (2) in un modo razionale ma diverso da quello degli umani.

Prendendo in prestito una tassonomia riportata in uno studio del Congresso statunitense, la IA e’ “una macchina che può pensare”. Come evidenziano Russell e Norvig, un sistema di IA può pensare o agire (1) in modo analogo a quello degli esseri umani, o (2) in un modo razionale ma diverso da quello degli umani.

L’IA che si trova all’incirca allo stesso livello degli umani viene spesso definita Intelligenza Generale Artificiale. La Super Intelligenza Artificiale, invece, può superare le capacità umane. La sua esistenza ha implicazioni profonde per la società e la razza umana (vedi qui e qui).

* * *

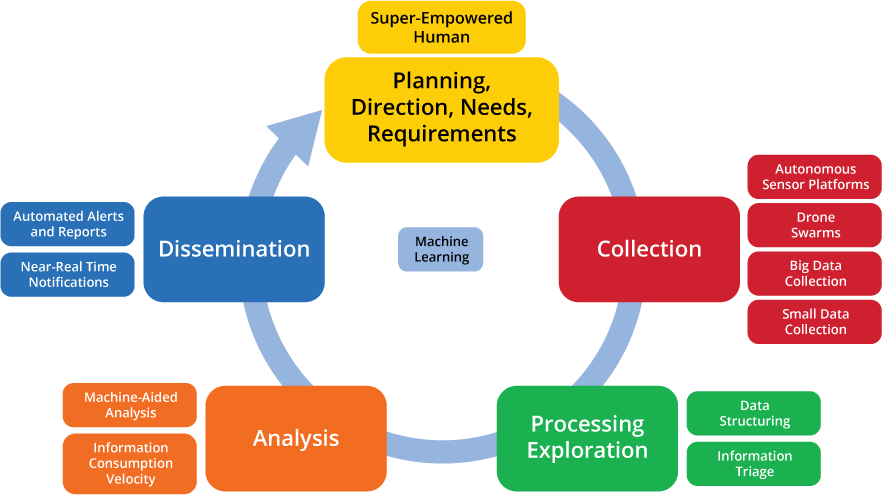

L’introduzione dell’IA nella tutela della sicurezza nazionale, dunque nel ciclo intelligence, ha come applicazione di base quella di aumentare l’efficienza di un analista umano nel trattamento delle informazioni. L’analisi meccanica descrive l’applicazione di alcuni principi dell’IA ad un insieme di dati per eseguire compiti di cui un essere umano è capace, ma ad un volume e una velocità estremamente più alte.

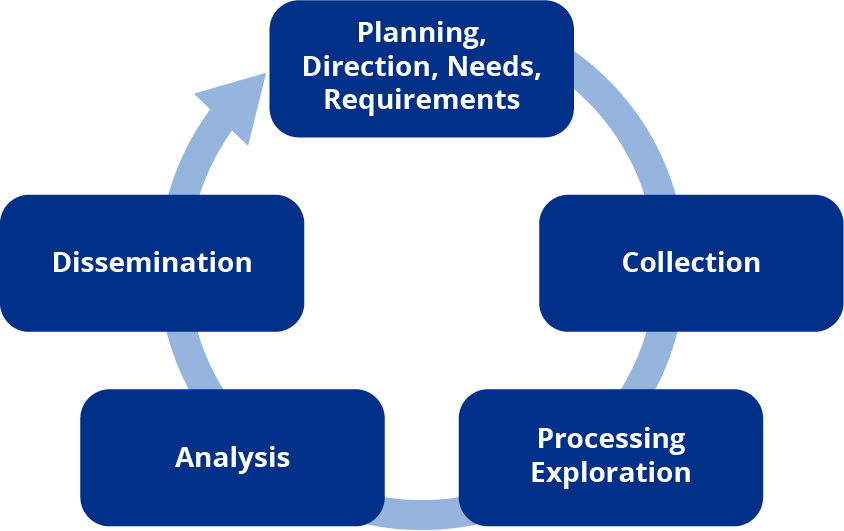

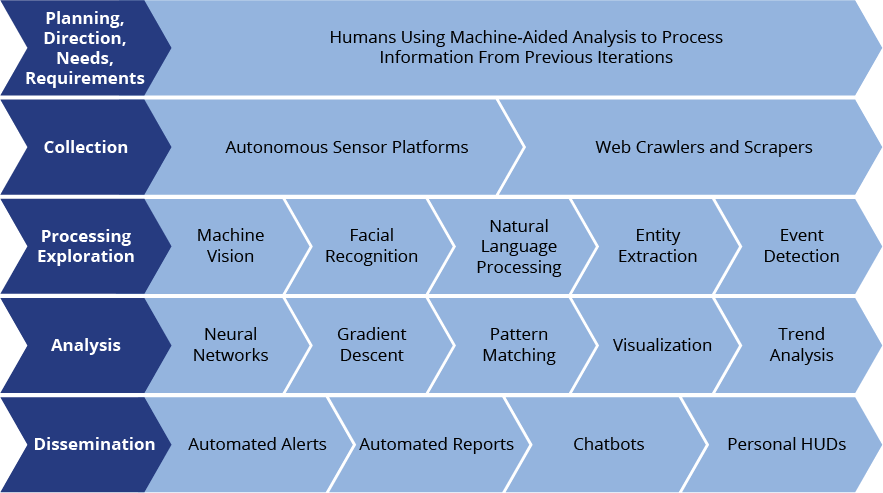

Durante la settima conferenza annuale “Recorded Future User Network” (RFUN) a Washington, D.C., Nathan McKeldin, Chief Warrant Officer (CWO3) dell’Ufficio OSINT (Open Source Intelligence) dell’Esercito statunitense, ha presentato un’introduzione delle applicazioni IA per l’intelligence. Negli ultimi cinque anni, McKeldin ha usato l’OSINT estensivamente per informare la pianificazione operativa dell’Esercito, alimentare il Controspionaggio (CS) e supportare le unità militari tattiche con approfondimenti, warning e informazioni sui target. McKeldin ha iniziato la sua presentazione dalla rappresentazione passata del ciclo intelligence, feedback a rotazione che inizia con una serie di requisiti (inseriti in un Piano di Ricerca operativa), e termina quando questi requisiti sono soddisfatti con un prodotto intelligence che

Durante la settima conferenza annuale “Recorded Future User Network” (RFUN) a Washington, D.C., Nathan McKeldin, Chief Warrant Officer (CWO3) dell’Ufficio OSINT (Open Source Intelligence) dell’Esercito statunitense, ha presentato un’introduzione delle applicazioni IA per l’intelligence. Negli ultimi cinque anni, McKeldin ha usato l’OSINT estensivamente per informare la pianificazione operativa dell’Esercito, alimentare il Controspionaggio (CS) e supportare le unità militari tattiche con approfondimenti, warning e informazioni sui target. McKeldin ha iniziato la sua presentazione dalla rappresentazione passata del ciclo intelligence, feedback a rotazione che inizia con una serie di requisiti (inseriti in un Piano di Ricerca operativa), e termina quando questi requisiti sono soddisfatti con un prodotto intelligence che  risponde ai criteri stabiliti inizialmente.

risponde ai criteri stabiliti inizialmente.

Successivamente, McKeldin ha introdotto alcuni dei modi in cui l’IA può inserirsi nel ciclo. Nella prima fase del ciclo, McKeldin ha evidenziato l’analisi assistita dalla macchina come il set di strumenti da utilizzare. Questo aspetto consente di mantenere il coinvolgimento umano nel ciclo, in particolare quando gli output del processo sono usati per fornire quadri informativi ad operazioni (di CS o militari) da svolgere in un teatro operativo.

Infine, McKeldin ha inserito l’IA al centro del ciclo intelligence. Qui e’ la IA che esegue integralmente il “feedback loop“, automaticamente e iterativamente, addestrando gli algoritmi di raccolta e analisi, cercando di capire cosa sta funzionando e cosa non, basandosi sull’analisi dei Big Data disponibili, e fornendo all’analista il prodotto finito nella forma da lui richiesta (documento, spreadsheet in Excel, database, slides). L’applicazione della IA e dell’analisi assistita al ciclo intelligence ha enormi vantaggi, alcuni dei quali cosi’ riassunti da McKeldin:

Infine, McKeldin ha inserito l’IA al centro del ciclo intelligence. Qui e’ la IA che esegue integralmente il “feedback loop“, automaticamente e iterativamente, addestrando gli algoritmi di raccolta e analisi, cercando di capire cosa sta funzionando e cosa non, basandosi sull’analisi dei Big Data disponibili, e fornendo all’analista il prodotto finito nella forma da lui richiesta (documento, spreadsheet in Excel, database, slides). L’applicazione della IA e dell’analisi assistita al ciclo intelligence ha enormi vantaggi, alcuni dei quali cosi’ riassunti da McKeldin:

- Aggregazione dei dati: Prelevare dati non strutturati da internet e inserirli in un ambiente strutturato in modo da renderli comprensibili, filtrabili, e ordinabili.

- Visualizzazione: Usare la tecnologia per confrontare aspetti di un insieme di dati (ad esempio, geografici, temporali).

- Ragionamento: Esaminare le notizie, seguire la loro propagazione su Internet per determinare se sono vere o false, e analizzare le notizie false, la propaganda e i “deepfake” per comprenderne origine e motivazioni.

- Reportistica automatica: Strutturare in maniera automatica i report di intelligence e renderli rapidamente disponibili al destinatario, come prodotto di intelligence diretta o come risorsa interrogabile da altre tecnologie basate sull’IA, come gli heads-up display (HUDs).

* * *

Fornito un orientamento relativo all’IA, definiamo l’ambito operativo del controspionaggio (CS). Due riferimenti nozionistici possono essere utili, quello statunitense e quello NATO.

In ambito NATO, i glossari AAP-06, AAP-15, e AAP-39 identificano il CS nelle attività di contrapposizione a comportamenti di spionaggio, sabotaggio, sovversione o terrorismo operati da servizi di intelligence stranieri ostili, o organizzazioni facenti capo a governi stranieri, minacciando la sicurezza nazionale.

Negli Stati Uniti, la sezione 3.5 (a) dell’Ordine Esecutivo n. 12333, come modificato identifica il CS nella conduzione di attività tese ad interrompere, ingannare, sfruttare, azioni di spionaggio, sabotaggio o omicidio condotte da governi stranieri, organizzazioni governative, o organizzazioni terroristiche internazionali.

Punto di partenza di un’attivita’ di CS e’ la definizione del set fisico di IA da tutelare, una mappa degli asset ritenuti di valore presenti a livello nazionale; o riferiti ad una particolare area geografica o a rilevanti settori dell’economia, (ad esempio, i sistemi di telecomunicazione o la base industriale della difesa), specificando le rispettive vulnerabilita’ di tali asset e le eventuali mitigazioni in atto delle stesse vulnerabilita’.

Il CS ha a disposizione diverse opzioni per identificare, sterilizzare e sfruttare attività ostili sul proprio territorio nazionale, tra le quali, ad esempio, il reclutamento di fonti gia’ reclutate da operativi stranieri (creando “agenti doppi”); l’espulsione sia di cittadini stranieri sia di diplomatici stranieri; l’imposizione di sanzioni economiche di ritorsione; l’indottrinamento e l’assistenza nei confronti di individui o organizzazioni oggetto di una intelligence ostile. L’arresto e il perseguimento di operativi di una intelligence straniera impegnata in attivita’ ostili sul territorio nazionale non e’ sempre ritenuto necessario. E’ possibile, infatti, compiere una missione anche senza perseguire penalmente. L’unica costante e’ la perenne osservazione reciproca tra le parti.

Nel caso dell’IA, avendo a che fare con ostilità provenienti dall’estero le domande che si pongono sono:

- come proteggere il contenuto di IA in asset nazionali da una sottrazione/corruzione da parte di agenti stranieri ostili?

- come salvaguardare la collettività da un impiego ostile di IA nei suoi confronti da parte di agenti stranieri?

Questi due generici interrogativi possono avere molteplici sfaccettature. Ognuno di essi richiede un calcolo probabilistico dei rischi in funzione delle minacce, delle vulnerabilità, e dell’impatto in termini di costi di un risultato negativo.

Primo tra gli aspetti più significativi nel rapporto tra IA e CS è la stretta dipendenza dei sistemi di IA dai Big Data. Una IA viene addestrata sui dati esistenti e, apprendendo le relazioni tra quei dati, maggiore e’ il quantitativo disponibile, migliore la risposta ottenibile. Anche algoritmi non particolarmente sofisticati possono eccellere se hanno accesso a specifici Big Data.

I dati sono la materia prima critica per l’IA, l’informazione è il suo sistema d’arma, e gli intermediari di dati i suoi commercianti di armi. Come ogni materia prima, i dati devono essere raccolti, raffinati e resi disponibili per l’analisi e l’incapacità di trattare i dati come una risorsa strategica lascia tempo e spazio prezioso ai competitor. I dati sono rinnovabili, autogenerabili e praticamente senza limiti. Entro il 2025 la sfera di dati globale supererà i 175 zettabyte, rispetto ai 33 zettabyte del 2018. Entro il 2020, l’Internet of Things (IoT) consisterà in oltre 50 miliardi di dispositivi connessi, che produrranno e consumeranno dati in silenzio e senza sosta.

L’importanza dei Big Data e’ il motivo per cui nella “American Artificial Intelligence Initiative” statunitense, di cui abbiamo parlato recentemente, uno dei pilastri è rappresentato dall’accesso a Dati e Modelli. La disponibilita’ imposta dal Presidente degli Stati Uniti Trump alle agenzie federali che detengono dati, algoritmi e risorse di calcolo a benficio di ricercatori in IA che stiano operando nell’interesse della competitività statunitense e’ un pilastro nello sviluppo del vantaggio tecnologico statunitense nel settore.

Il collegamento tra IA e Big Data è fondamentale per il CS in quanto fornisce gli elementi di ricerca operativa da parte di intelligence ostili. Questo link può spiegare, ad esempio, perché per la Cina sia prioritaria non solo la proprietà intellettuale altrui, ma anche l’accesso ai database.

* * *

Un secondo fattore da considerare è la velocità di processo. La raccolta, elaborazione, analisi e diffusione delle informazioni in modo più rapido e preciso di qualsiasi competitor (c.d. “superiorita’ temporale”) è un vantaggio decisivo nel conflitto contemporaneo. Il trasferimento di dati ad alta velocità con bassi ritardi quando i computer si inviano istruzioni l’uno all’altro in un Internet più veloce consente applicazioni di fascia bassa (Internet of Things, IoT), e di fascia alta (autonomia, realtà aumentata e virtuale, automazione di processo e tecnologie smart grid).

In particolare, le straordinarie velocità dei dati con poco ritardo sono una delle principali caratteristiche della tecnologia 5G. Uno dei maggiori vantaggi del 5G è la notevole riduzione della latenza (tempo impiegato da un pacchetto di dati per percorrere un viaggio di andata e ritorno tra due punti). Questo significa che ora è possibile controllare da remoto macchine di IA che finora richiedevano una persona fisica presente. Con la tecnologia 5G, si può muovere un carrello elevatore in una fabbrica da 600 miglia di distanza con la stessa efficacia che si avrebbe con un operatore fisicamente presente perché si è in grado di percepire quell’ambiente tattile abbastanza da poter tradurre queste osservazioni in percezione. Con una combinazione di un gran numero di antenne più piccole, onde radio ad alta frequenza e tecnologie in grado di spostare i bit di dati in modo più veloce ed efficiente rispetto alle reti attuali, la tecnologia 5G si propone velocità di download di 20 gigabit/secondo su una rete mobile, rispetto ad 1 gigabit/secondo sulle attuali reti 4G, con i ritardi che diminuiscono a meno di un millisecondo rispetto ai circa 70 millisecondi sulle reti 4G.

* * *

AI e Big Data sono una potente combinazione con molte implicazioni. In un contesto di Total Information Awareness, la nuova equazione da considerare e’:

AI + Big Data + High-Speed Computing = Potenza

La natura della potenza che IA, Big Data ed elaborazione ad alta velocità producono e’ tendenzialmente infinita, limitata solo dai ritardi nelle decisioni umane laddove la IA e’ applicata. Questa potenza viene esercitata attraverso tre concetti, tra loro interdipendenti e alla base delle attività di controspionaggio in un sistema di IA: comprensione, previsione e manipolazione di individui e gruppi.

- comprensione e previsione. La capacità di raccogliere e analizzare Big Data sul comportamento umano sta crescendo in modo significativo. L’adozione diffusa della tecnologia 5G e della diffusione dell’IoT aumenta significativamente i dati a disposizione rivelatori delle attività individuali. Il monitoraggio GPS comporta l’analisi di grandi quantità di dati sul comportamento umano, generando una registrazione precisa e completa dei movimenti pubblici di una persona che riflette una ricchezza di dettagli sulle sue associazioni familiari, politiche, professionali, religiose e sessuali. Ciò vale anche per le attività private di una persona nella misura in cui tali attività siano rivelate dall’interazione di quella persona con la tecnologia digitale, come la navigazione sul web, le applicazioni per smartphone, l’impiego di dispositivi tipo Alexa o Echo, ed ogni dispositivo biometrico collegato ad Internet.

Controparti ostili possono trarre – dagli stessi data set – una comprensione di pensieri e azioni della collettività target, calcolando le probabilità di futuri comportamenti e la risposta a vari input e stimoli. Questa conoscenza e’ una minaccia per il CS in quanto può essere impiegata in strategie di manipolazione collettiva quali:

- offuscamento della realtà (inganno e confusione), tipo deepfake, impiegando la IA per creare velocemente audio o video fasulli relativamente convincenti, come una clip di un politico che afferma cose che in realtà non ha mai detto;

- sovraccarico dei sensi della collettività con informazioni inutili o irrilevanti, ripetute in maniera costante in modo da alterare la capacita’ di accurato discernimento;

- disinformazione calibrata all’induzione di erronee conferme di pregiudizi preesistenti, o false percezioni della realtà che portino ad un decision-making sbagliato;

- alimentazione di animosità e paure di lunga data in modo da produrre conflitti sociali interni che producano all’esterno un’immagine di disunione e riottosità della collettività.

Una categoria di particolare interesse per il CS e’ quella dei c.d. Advanced Persistent Manipulators (APM), ossia di  gruppi che disponendo di risorse, talento e tecnologia per far progredire la loro influenza per un periodo di tempo duraturo, continuano a crescere in numero e sofisticazione a seguito di una progressione simile a quella osservata nel mondo dell’hacking – dagli hacker individuali ai criminali, dagli estremisti agli stati nazionali. Questa progressione puo’ essere rappresentata in maniera generazionale.

gruppi che disponendo di risorse, talento e tecnologia per far progredire la loro influenza per un periodo di tempo duraturo, continuano a crescere in numero e sofisticazione a seguito di una progressione simile a quella osservata nel mondo dell’hacking – dagli hacker individuali ai criminali, dagli estremisti agli stati nazionali. Questa progressione puo’ essere rappresentata in maniera generazionale.

- Generazione 1: Distruggere il Sistema (fase rappresentata dai c.d. “hacktivisti”, pionieri negli attacchi tipo denial-of-service per sopprimere l’informazione o punire asimmetricamente i loro avversari, tramite l’impiego di piattaforme di social media).

- Generazione 2: Sfruttare il Sistema (fase dai primi siti web e forum di al Qaeda, alle incursioni di al Qaeda in Iraq su YouTube, all’uso coordinato da parte dello Stato Islamico di molte piattaforme di social media. I gruppi terroristici di matrice islamica hanno migliorato la loro influenza online sfruttando gli ecosistemi dei social media per promuovere, reclutare, indottrinare e operare in molti continenti, dimostrando potere e capacita’ nell’impiego dell’intero spettro delle piattaforme di social media per ospitare contenuti, diffondere messaggi, coordinare la logistica ed il reclutamento)

- Generazione 3: Distorcere il Sistema (la propaganda gestita occultamente da governi o organizzazioni si e’ espansa in modo aggressivo sui social media, dove le condivisioni hanno offuscato l’origine dei contenuti. Le c.d. “troll farm”, sistemi di processo dei social media a pieno spettro, hanno usufruito di bots e persone reali che interagivano con i target, integrando mondo reale e virtuale, arruolando agenti di influenza ed agenti provocatori anche inconsapevoli)

- Generazione 4: Dominare il Sistema (il “Trolling-As-A-Service” ha iniziato le proprie apparizioni on demand in occasione di campagne politiche, di attivita’ di gruppi di azione politica, di aziende di pubbliche relazioni e di miliardari bisognosi di appoggio mediatico alle loro campagne di sensibilizzazione. Questi “intermediari dell’informazione” usano le loro vaste risorse per affittare i “servizi di influenza” necessari a chi necessita di costruire un seguito mediatico. Essi utilizzando tecnologie avanzate per aggregare Big Data relativi ad audience selezionate, e, quando necessario, per inventare falsi digitali credibili progettati per guidare le narrazioni)

- Generazione 5: Possedere il Sistema (l’attuale, quinta generazione di manipolazione online nasce dalla convergenza di due fenomeni: (1) il partizionamento di Internet e delle applicazioni dei social media e (2) i progressi tecnologici nell’IA. Riprendendo l’esempio sopraindicato relativo al ciclo intelligence, quando un analista nota la ricorrenza di un particolare simbolo associato ad un’attività target, imposta dei web crawler per raccogliere informazioni dai social media, da depositi pubblicamente disponibili, dai media (in ogni lingua), e da migliaia di altre fonti. In tal caso, dovra’ sempre tener conto della presenza di una capillare presenza di fake news e deepfakes tesi ad inquinare ogni terreno di analisi.

* * *

La capacità degli avversari di comprendere, prevedere e manipolare il comportamento di una collettività basato sull’unione IA + BigData + High-Speed Computing ha profonde implicazioni per l’intelligence ed il controspionaggio.

Dawn Meyerriecks, Vice Direttore della CIA con delega per lo sviluppo tecnologico, parlando ad una conferenza sull’intelligence in Florida, ha affermato che la CIA si sta adattando ad un nuovo terreno di scontro in cui il suo principale avversario sia una macchina, non un umano.

Meyerriecks ha spiegato le attuali difficoltà incontrate dalla CIA nel mantenere identità coperte nell’era del tracking digitale e dei social media. Se un paese, tramite il riconoscimento facciale, è in grado di tracciare ogni movimento di ogni persona, questo rende estremamente difficile per un agente operare all’interno di quel paese (o anche di altri paesi laddove l’intelligence ostile abbia creato proprie ramificazioni tecnologiche). Cellule dell’intelligence ostile identificheranno agevolmente sia gli agenti stranieri che gli informatori locali, creando data set informativi sui comportamenti abituali di entrambi, sia presi individualmente che in coppia. Secondo Meyerriecks, attualmente, almeno 30 paesi hanno la capacità di fare ciò con i sistemi di telecamere a circuito chiuso (CCTV). Questo comporta che, per qualche anno a venire, gli strumenti tradizionali di CS avranno ancora il sopravvento nel grande gioco dell’“hide-and-seek” internazionale, che è la comunità globale dell’intelligence. È probabile, però, che, con un paio di progressi (a portata di mano) nella localizzazione satellitare e nell’intelligence geospaziale, le spie umane non avranno alcuna possibilità di opporsi alla prossima generazione di IA.

Le spie di oggi, dunque, hanno lo stesso problema di ieri: la necessità di essere invisibili. Cio’ che è cambiato è l’avversario. Invece di ingannare le persone con documenti falsi e narrazioni fasulle ben impostate, gli agenti di oggi devono ingannare i computer capaci di scegliere una sola faccia in mezzo alla folla.

La battaglia fra l’uomo e la macchina e’ iniziata.

++

Fabio Vanorio è un dirigente in aspettativa del Ministero degli Affari Esteri e della Cooperazione Internazionale. Attualmente vive a New York. Si occupa di mercati finanziari, economia internazionale (con particolare attenzione al climate change, ed ai rapporti tra Intelligenza Artificiale e crescita economica) ed economia della sicurezza nazionale.

DISCLAIMER: Tutte le opinioni espresse sono integralmente dell’autore e non riflettono alcuna posizione ufficiale riconducibile né al Governo italiano, né al Ministero degli Affari Esteri e per la Cooperazione Internazionale.