Continua a montare il caso di Exodus, lo spyware sviluppato dall’azienda italiana eSurv e distribuito sui dispositivi Android, che ha infettato migliaia di computer e di telefonini (qui l’approfondimento di Startmag). Il software è usato dalle procure ed è capace di bypassare i filtri di sicurezza di Google: questo il motivo del suo grande “successo” su cui stanno indagando i magistrati di Napoli con risultati sconcertanti, come ricostruisce oggi il Corriere della sera.

IL CASO EXODUS

Disponibile per un presunto errore da mesi sul Google Play Store, e camuffato da applicazione di servizio di operatori telefonici, Exodus è stato pensato in realtà per intercettare criminali e malavitosi. Google ha confermato la presenza inappropriata dello spyware e ritiene che ne siano state caricate quasi 25 varianti. Il motore di ricerca ha quindi disabilitato le pagine Google Play Store e le relative applicazioni malevole.

LE ULTIME NOVITÀ DELL’INCHIESTA

Secondo quanto rivela oggi il Corriere della sera stanno arrivando importanti risultati dall’inchiesta dei magistrati di Napoli sulle due società informatiche eSurv e Stm, titolari dell’appalto con le Procure di mezza Italia. Pare infatti che sia stato creato un archivio riservato, utilizzando un server di Amazon in Oregon, in cui sono state scaricate “migliaia di foto, video, conversazioni private via WhatsApp e altre applicazioni di messaggi, registrazioni di colloqui”.

Si tratterebbe di dati segreti ottenuti effettuando “le intercettazioni ambientali e telefoniche per conto dei magistrati ma anche spiando illegalmente migliaia di computer e telefonini”. Ora le indagini proseguono per scoprire l’identità di chi ha usato quelle informazioni e il motivo. “Il sospetto – si legge sul quotidiano – è che siano servite a svolgere attività di dossieraggio e ricatto. Senza escludere il coinvolgimento di appartenenti ai servizi segreti italiani o stranieri”.

IL SISTEMA USATO PER LA FRODE

Al momento sono indagati i quattro titolari delle aziende, Marisa Aquino e Vito Tignanelli per Stm e Giuseppe Fasano e Salvatore Ansani per eSurv, “con l’accusa di violazione delle norme sul trattamento dei dati personali e la frode in pubblica attività”. Il sistema utilizzato per le intercettazioni illegali funzionava così: la società inviava una mail o invitava la persona scelta come “bersaglio” a scaricare una app sul telefonino. Al momento di fare ciò, ma in alcuni casi anche solo aprendo la mail, si attivava la captazione e in tal modo i dati sono finiti nel server segreto. E’ stata la Finanza ad accorgersi delle anomalie poi confermate dai controlli dei carabinieri del Ros e della polizia postale.

LE AMMISSIONI DI ESURV

Secondo quanto scrive il Corriere, Ansani avrebbe ammesso di “aver creato e inserito in rete in via preventiva e senza alcuna autorizzazione una serie di ‘app mascherate’ apparentemente innocue e di comune utilizzo ma che in realtà contenevano il ‘virus’ che consentiva il funzionamento al captatore informatico, e quindi chiunque sino ad oggi abbia scaricato l’applicazione avrebbe introdotto anche il captatore informatico con la conseguenza di essere esposto a intercettazione dei propri dati e delle proprie comunicazioni”.

CHI È ESURV

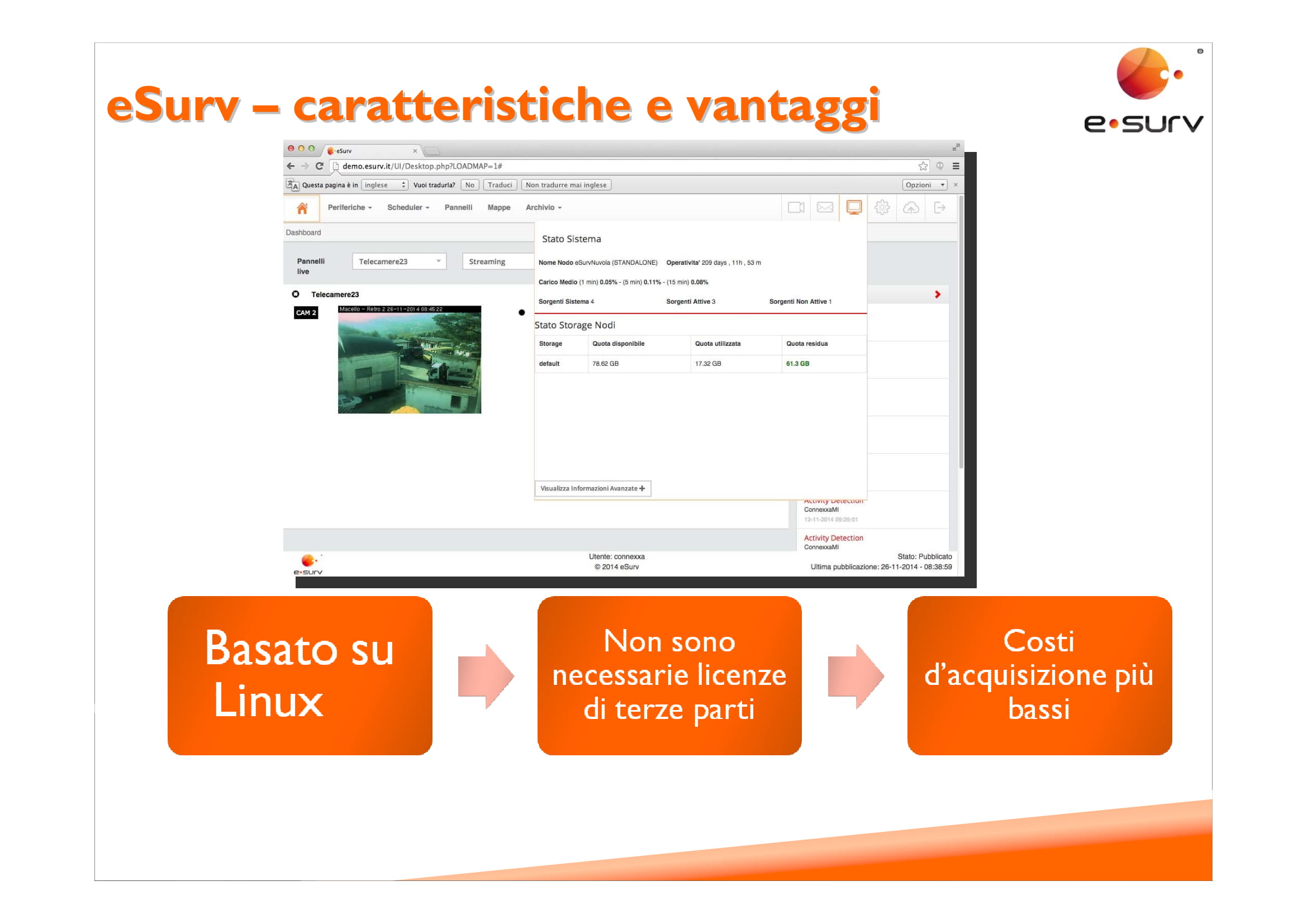

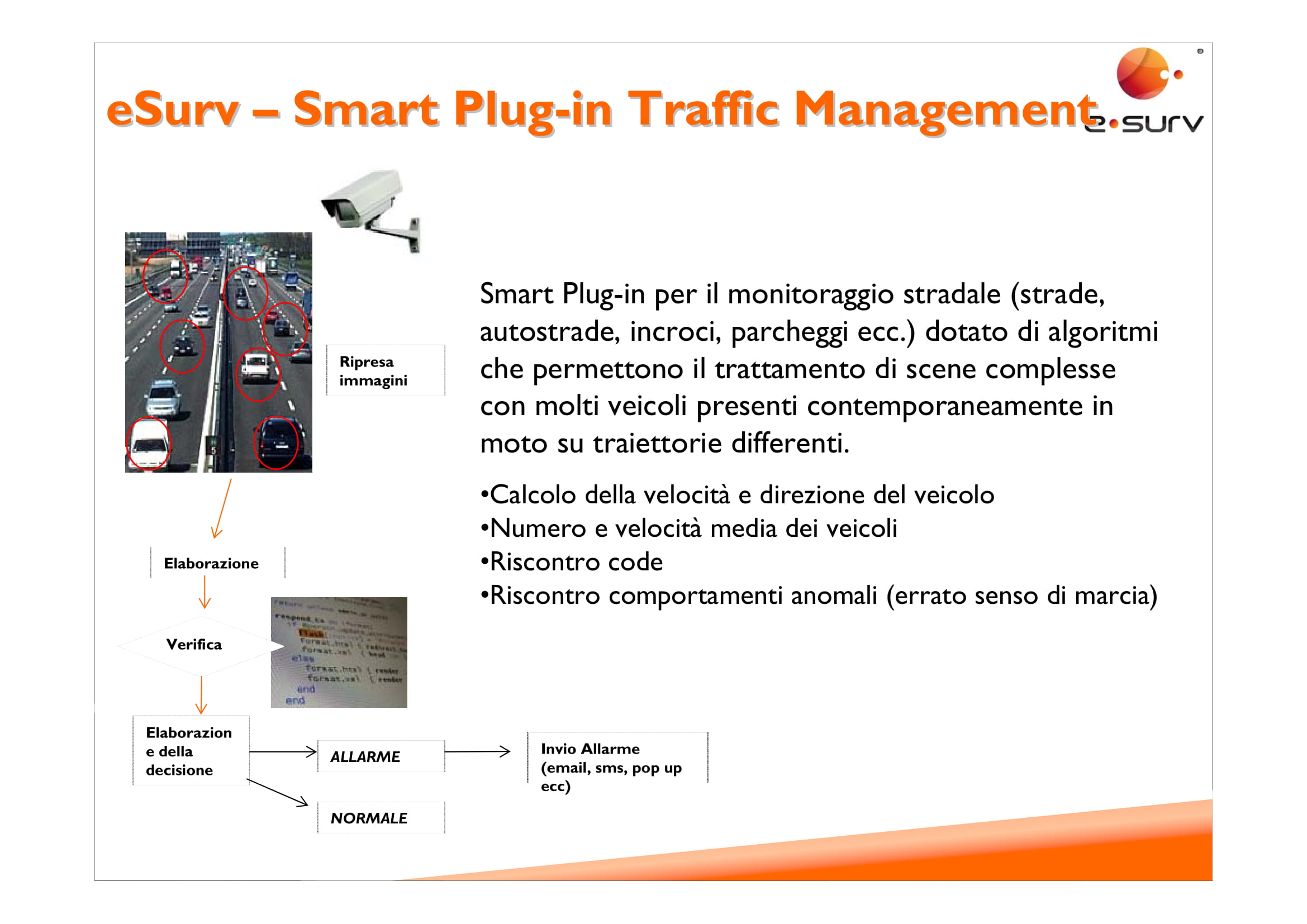

Esurv, società a responsabilità limitata con sede a Catanzaro, è stata costituita nel 2014 e ha iniziato le attività a febbraio 2015. Opera perlopiù nel settore della videosorveglianza e sembra che abbia iniziato a sviluppare spyware dal 2016.

COSA FA ESURV

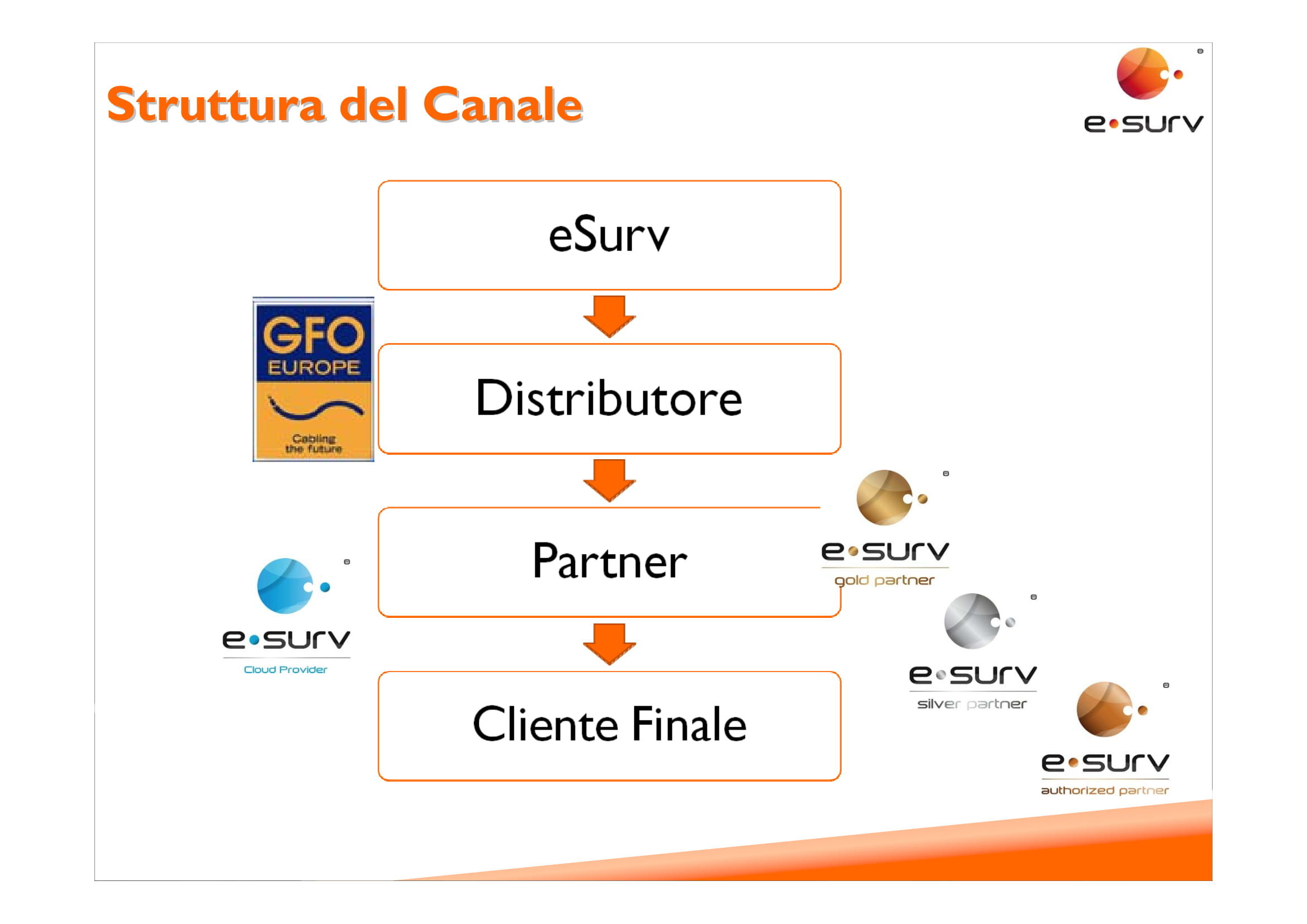

La sua marketing manager, Maria Beatrice Fasano, in un’intervista a S News nel 2015 parlava delle soluzioni di videosorveglianza create da eSurv e del suo canale distributivo che poteva contare su GFO Europe e su oltre trenta partner attivi sull’intero territorio italiano e uno anche in Canada. Inoltre, spiegava che “eSurv è una soluzione che può essere installata non solo su server, NVR, registratori e quindi hardware fisico, ma anche in un’infrastruttura Cloud, di qualunque genere: può essere pubblica, privata o anche ibrida, quindi con una soluzione che è in parte in locale, con dei registratori, e in parte in Cloud”.

CON CHI LAVORA ESURV

Sempre Fasano raccontava che era stato fatto un accordo con Microsoft Italia, per quanto riguarda l’utilizzo di eSurv su Azure, un’infrastruttura pubblica di Microsoft, e che, all’interno del Microsoft Technology Center di Peschiera Borromeo, eSurv era l’unica soluzione di videosorveglianza disponibile e fruibile su Azure.

La marketing manager presentava poi eSurv Cloud, la versione di eSurv destinata al deploy in infrastrutture cloud pubbliche (come Amazon AWS, Microsoft Azure, Aruba ecc) private e ibride. Primo partner ad utilizzare eSurv Cloud è stato Telecom Italia per la propria offerta di VSaaS denominata E-Surveillance.

All’epoca erano oltre 150 le installazioni in Italia di eSurv tra Pubblica amministrazione, industrie e sanità. Tra i clienti si contavano Eni, Sogei, John Richmond, il Comune di Salerno, la Regione Basilicata, il comando dei vigili urbani del Comune di Roma, il Comune di Domodossola, il Comune di Nova Milanese, l’Azienda Ospedaliera Papa Giovanni XXIII di Bergamo.

LA GRANDE CRESCITA DEI PROFITTI NEL 2017

Come si diceva, pare che eSurv abbia cominciato a creare spyware nel 2016. Leggendo il bilancio d’esercizio del 2017, in effetti, si nota un forte balzo in avanti del conto economico.

Il totale del valore della produzione è infatti salito a oltre 1 milione e 200mila euro a fronte dei 729.151 del 2016. Allo stesso modo, sono lievitati anche i costi della produzione dai quasi 700 mila di un anno prima a 1.086.787 nel 2017. Tra questi i costi del personale sono arrivati a sfiorare i 400 mila euro dai poco più di 255 mila del 2016.

Deciso incremento anche dell’utile d’esercizio, da 18.936 euro a 115.863 euro, e del totale patrimonio netto, più che quadruplicato da 32.345 euro a 148.207 euro.