Il MSM (MainStreamMedia) è concentrato solo su aspetti politici e militari di tutte le fasi, dalla preparazione alla realizzazione, della recente operazione militare congiunta in Siria. Ci sono aspetti tecnici interessanti nell’evento, aldilà delle “grandi strategie da manuale”, dettagli che segnalano l’avanzamento nella tecnologia impiegata per realizzare dette “grandi strategie”.

In particolare, l’enfasi è relativa alla contro-offensiva al diffuso impiego dei droni, a fronte del quale, nell’esempio particolare della Siria ma non solo, le forze armate russe stanno dispiegando modalità di blocco GPS (c.d. jamming) con l’intento (riuscito) di bloccare alcune operazioni aeree statunitensi effettuate in modalità UAS (Unmanned Aerial System), arrivando anche ad influenzare negativamente droni dotati di tecnologia anti-jamming.

Tale vulnerabilità non ha implicazioni solo militari, ma soprattutto commerciali. In un precedente articolo, infatti, abbiamo visto come l’Amministrazione Trump stia cercando di spostare in “categoria 2” nell’attuale Regime di Controllo della Tecnologia Missilistica (MTCR, Missile Technology Control Regime) ogni veicolo aereo che voli a una velocità inferiore a 650 km/h, lasciando la transazione soggetta ad approvazione caso per caso ed evitando così per i droni più piccoli la c.d. “presunzione di rifiuto” in vigore per le esportazioni di missili e la consegna di veicoli in grado di trasportare carichi di 500 chilogrammi per oltre 300 chilometri, che rientrano nella rubrica “categoria 1”. Finora, però, i c.d. signal jamming (ossia le modifiche ai segnali GPS) hanno riguardato proprio i piccoli droni di sorveglianza, e non i droni di fascia alta (come Global Hawk, Predator e Reaper) dotati di sistemi di navigazione inerziale che non dipendono da segnali esterni per il posizionamento.

Questo introduce l’emersione, per motivi militari ma soprattutto commerciali, di un’intera, parallela, industria che sviluppa nuove tecnologie di armamento anti-drone, che consentono il rilevamento, il tracciamento, l’identificazione, la disattivazione, l’hacking e il dirottamento dei droni durante la loro operatività. E i principali sviluppatori sono proprio i grandi appaltatori militari, come Boeing, Lockheed Martin, Raytheon, Thales Group, Israel Aerospace Industries e Russia United Instrument Manufacturing Corporation.

Uno degli approcci più interessanti è proprio quelllo relativo all’hacking. Department-13, startup finanziata da DARPA (U.S. Defense Advanced Research Projects Agency), agenzia del Pentagono, ha hackerato droni tramite Mesmer, un prodotto che inserisce pacchetti di codici nel protocollo radio utilizzato per la comunicazione tra il drone e il suo controller portatile. Quando il prodotto rompe con successo un protocollo radio, consente di assumere il comando del drone.

Gli analisti americani ritengono che la Russia abbia avviato le prime azioni di jamming nei confronti dei droni durante le sue operazioni in Ucraina nel 2014.

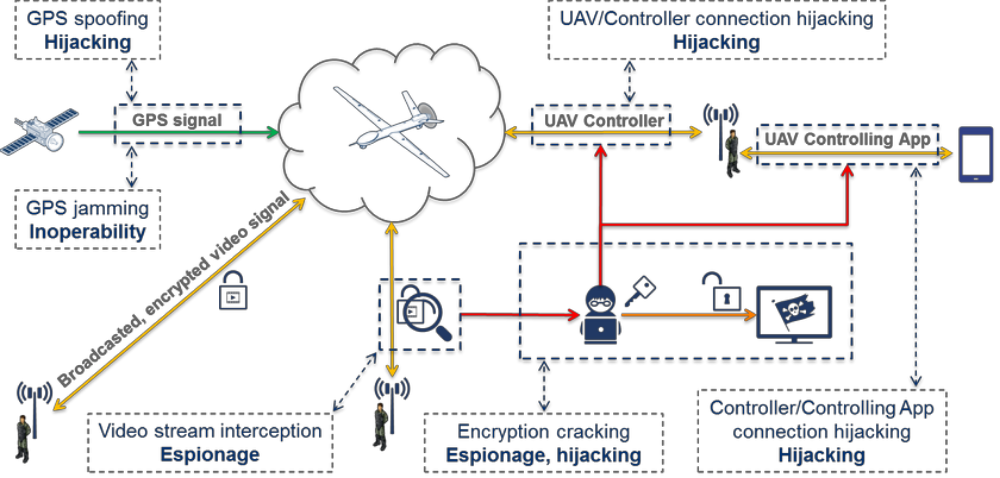

Secondo l’“Asymmetric Warfare Group” dell’U.S. Army, l’esercito russo ha investito pesantemente in equipaggiamenti di guerra elettronica negli ultimi anni, e nel contesto di “hybrid war tactics” (massimizzazione di strumenti avanzati di guerra elettronica con minimo uso di forza militare) adottate di Mosca, le sue unità stratificano questi sistemi per spegnere FM, SATCOM, cellulari, GPS e altri segnali analoghi. Il grafico che segue è stato disegnato da Kudelksi Security Research e mostra alcune modalità di influenza della piena operatività di un drone senza abbatterlo.

La rilevanza commerciale dell’aspetto evidenziato si riscontra anche nei traffici di merci. Nel 2017, ad esempio, la U.S. Maritime Administration ha segnalato un attacco di GPS spoofing presso il porto russo di Novorossiysk (Mar Nero), che ha causato la rilevazione tramite GPS di posizioni errate su più navi mercantili. L’incidente non è stato collegato alle forze militari russe, ma i rapporti indicano che ha colpito almeno 20 navi.

++

Fabio Vanorio è un dirigente del Ministero degli Affari Esteri e della Cooperazione Internazionale, dove ha prestato servizio dal 1990. In aspettativa dal 2014, risiede a New York dove ha in corso progetti di ricerca accademica in materia di economia internazionale ed economia della sicurezza nazionale. Si è laureato in Economia a Roma all’Università La Sapienza, dove ha anche conseguito una specializzazione in Economia e Diritto delle Comunità Europee. Ha due Master rispettivamente in Econometria applicata ed in Finanza ed Assicurazione islamica, quest’ultimo conseguito a Londra. Attualmente scrive per l’Hungarian Defense Review e per l’Istituto di Studi Strategici Nicolò Machiavelli.

DISCLAIMER: Tutte le opinioni espresse sono da ricondurre all’autore e non riflettono alcuna posizione ufficiale riconducibile né al Governo italiano, né al Ministero degli Affari Esteri e per la Cooperazione Internazionale. Laddove il tema è inerente a relazioni internazionali, il testo è stato autorizzato per la pubblicazione dal Ministero degli Affari Esteri e per la Cooperazione Internazionale.