“Cercasi urgentemente donatori di sangue. Fissa un appuntamento per donare sangue gruppo 0 positivo o negativo a Londra“.

A prima vista l’appello rilanciato qualche giorno fa dall’account Instagram del King’s College Hospitals potrebbe essere scambiato per uno dei tanti che a cadenza periodica vengono lanciati dalle strutture sanitarie per sensibilizzare le persone alla donazione del sangue.

In questo caso però la motivazione è diversa ed è da ricollegare all’attacco ransomware che il 3 giugno scorso ha colpito Synnovis, la società di analisi cliniche diagnostiche nata da una partnership tra la filiale inglese di Synlab e le strutture sanitarie Guy’s and St Thomas’ NHS Foundation Trust e King’s College Hospital.

Secondo gli esperti, l’attacco sarebbe stato condotto dal gruppo Qilin, attivo dal 2022 e specializzato in attacchi ransomware offerti anche sotto forma di servizio in outsourcing ad altri gruppi criminali affiliati (cosiddetto Ransomware-as-a-service)

L’attacco ha bloccato il sistema informatico di Synnovis e quindi la sua operatività come centro di analisi ripercuotendosi da subito sulle attività sanitarie dei centri medici ai quali è direttamente collegato.

Col passare dei giorni gli effetti si sono estesi a tutto il distretto Sud di Londra causando disservizi e spingendo le autorità sanitarie a rinviare numerosi interventi programmati.

E una fonte anonima interna all’NHS pronostica che occorreranno molti mesi prima che la situazione ritorni alla normalità.

EFFETTO RIPPLE

L’NHS Blood and Transplant, la struttura del servizio sanitario inglese che si occupa delle trasfusioni, ha spiegato che l’appello ai donatori del gruppo 0, rilanciato dalle strutture sanitarie attraverso Social Network e media, serve a garantire la disponibilità di scorte sufficienti di sangue universale ovvero che può essere trasfuso senza richiedere verifiche di compatibilità con il gruppo sanguigno del paziente che lo riceve.

Questo fattore diventa essenziale per poter portare avanti trasfusioni e operazioni in un momento in cui le capacità di analizzare, e quindi accoppiare correttamente il sangue del donatore e del ricevente, dei centri colpiti sono ridotte al lumicino.

E come l’onda d’urto di una bomba, mano a mano che si allunga la lista delle strutture sanitarie che utilizzano, almeno in parte, i servizi di analisi di Synnovis, l’attacco ransomware estende i suoi effetti all’interno del distretto sanitario londinese.

Peraltro, la ridotta capacità degli ospedali colpiti ha costretto a ricollocare i pazienti più urgenti in altre strutture aumentando il carico di lavoro anche nei centri non direttamente coinvolti e costringendo l’NHS a lanciare un appello agli studenti di medicina affinché prestino volontariamente supporto alle strutture sanitarie messe sotto pressione.

L’ATTACCO E I SUOI PRECEDENTI

Synnovis è una società partecipata da Synlab, gruppo multinazionale leader nel campo delle analisi sanitarie che negli ultimi tempi è stato particolarmente preso di mira da differenti gruppi di attaccanti.

In precedenza erano state colpite nel 2023 la filiale francese di Synlab, e il 18 aprile scorso quella italiana, rimasta vittima di un attacco ransomware perpetrato dal gruppo criminale Blackbasta che aveva poi chiesto un riscatto minacciando, in caso negativo, di rendere pubblico l’intero database.

Proprio quest’ultimo attacco aveva scatenato una coda di polemiche e accese discussioni per le modalità assolutamente poco istituzionali e irrituali adottate da Synlab italia sia nei giorni immediatamente successivi all’attacco, con la comunicazione dell’attacco annunciata inizialmente solo su Facebook, sia nel momento in cui BlackBasta ha reso pubblico l’intero database esfiltrato a Synlab, pari a 1,5 Tb stracolmi di dati sensibili, come ritorsione per il mancato pagamento del riscatto.

COME STANNO REAGENDO LE ISTITUZIONI INGLESI AL FENOMENO RANSOMWARE

Secondo un report di Cisco, nel 2023 il settore sanitario è stato in assoluto quello che ha subito più cyberattacchi di tipo ransomware, attacchi che spesso hanno dato origine a una doppia richiesta di riscatto per il ripristino delle funzionalità e per evitare la pubblicazione dei dati esfiltrati con i conseguenti danni risultanti per la vittima.

A dispetto di questo trend in crescita, un’analisi condotta dal broker assicurativo Marsh sui suoi clienti in USA e Canada ha evidenziato che su 1800 denunce di sinistro per incidenti cyber, quelli di tipo ransomware corrispondono a circa il 20%.

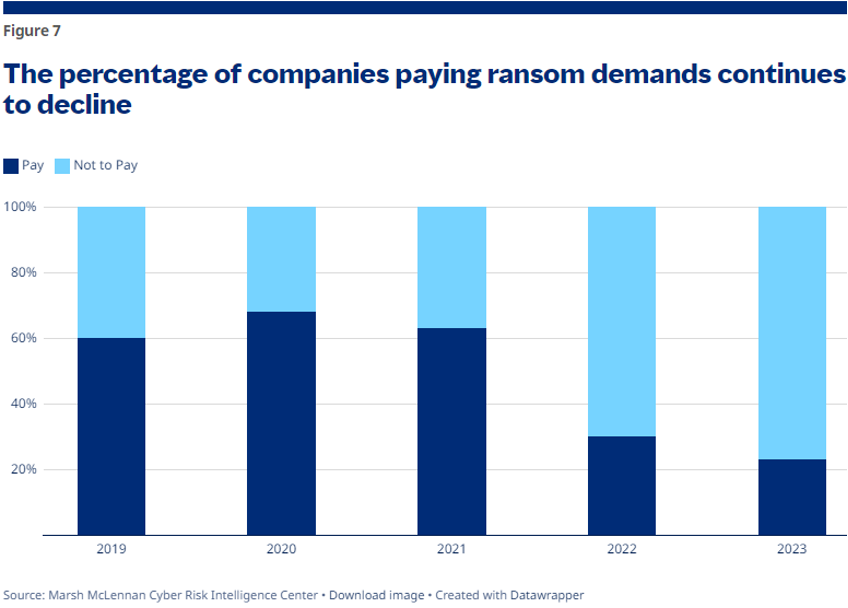

La stessa analisi evidenzia un calo consolidato dei casi in cui la vittima ha pagato il riscatto.

Il dato risulta controintuitivo soprattutto confrontando il costo economico di un data breach – che nella UE dove vige il GDPR può costare fino a 10 milioni di Euro o fino al 2% del fatturato totale annuo mondiale – con le cifre che di norma vengono richieste alle vittime. Secondo gli esperti di Group-IB i riscatti chiesti dalla gang Qilin variano in un intervallo compreso tra 50mila e 800mila dollari.

Questa contraddizione si può, almeno in parte, spiegare considerando la storica differenza di approccio verso i crimini a scopo estorsivo tra il mondo anglosassone, Usa in particolare, e quello europeo, con il primo che ha sempre privilegiato una linea di fermezza penalizzando la vittime che cedono al ricatto e spingendole a prevenire il rischio di danni economici con una polizza assicurativa.

Questa differenza era emersa anche a novembre 2023 in occasione della International Counter Ransomware Initiative, conferenza voluta e organizzata dagli Usa per lanciare un messaggio forte alle cybergang, il cui esito aveva lasciato insoddisfatta l’organizzatrice Anna Neurberger proprio perché la dichiarazione finale prevedeva una forma di raccomandazione a non pagare riscatti (“strongly discourage anyone from paying a ransomware“) ma non escludeva del tutto la possibilità di cedere ai criminali.

Ritornando all’Inghilterra da cui siamo partiti, va rilevato che sul tema la posizione del paese sembra spostarsi sincronicamente con lo shift geopolitico che la sta allontanando dalla Ue e riavvicinando agli Usa, spostamento nel quale il Governo Sunak sembra muoversi più velocemente delle altre Istituzioni inglesi.

A dicembre 2023 il Parlamento inglese aveva pubblicato un ampio documento sui rischi alla sicurezza nazionale derivanti dal fenomeno del ransomware. Il documento dedicava uno specifico capitolo al pagamento dei riscatti e concludeva dichiarando che anche se lo Stato è contrario al pagamento dei riscatti, quest’ultimo può rappresentare l’unica opzione percorribile (“viable“) per quelle vittime che vedono la loro attività messa a rischio dal ransomware.

Va rilevato anche che il documento, pur dedicando ampi stralci alle minacce provenienti da Stati o da attori State-sponsored, specificava che “ransomware is primarily a problem of criminality for profit, rather than espionage or geopolitical sabotage“.

Il 13 febbraio 2024 il Governo UK pubblicava una guida alle sanzioni finanziarie a carico dei cybercriminali che commettono reati di ransomware ma già nell’executive summary si richiamavano le responsabilità delle vittime, con un deciso cambio di atteggiamento rispetto al documento del Parlamento: “The UK government does not condone making ransomware payments“. Che suona un po’ come “Nessuna pietà per chi cede ai ricatti!”

Il 14 maggio è stata la volta del National Cyber Security Centre (NCSC), la struttura dei servizi di Intelligence inglesi dedicata alla Cybersecurity, che insieme alle associazioni BIBA, ABI and IUA in rappresentanza del settore assicurativo ha pubblicato un documento dal titolo esplicativo: “Guidance for organisations considering payment in ransomware incidents“.

Il documento, piuttosto snello, contiene una serie di “punti di attenzione” sugli aspetti sui quali le vittime di un attacco di ransomware dovrebbero riflettere prima di decidersi a pagare il riscatto.

Tono più affabile e meno minaccioso del documento governativo ma alla fine l’effetto finale dissuasivo non sembra essere molto differente.

Infine, gli ultimi rumors provenienti da UK prima dell’annuncio delle elezioni lasciavano intendere che il Governo era deciso ad affrontare nuovamente l’argomento sottoponendo a consultazione pubblica una proposta di legge che prevedeva l’introduzione di un obbligo di notifica degli attacchi ransomware e di una autorizzazione al pagamento del riscatto.

Occorrerà ora aspettare qualche mese prima di poter capire se e come il neoeletto Parlamento e il successore dell’attuale Governo che usciranno dalle elezioni di luglio rimetteranno in discussione la spinosa questione.