Un gruppo hacker sponsorizzato dallo stato cinese ha preso di mira le infrastrutture critiche degli Stati Uniti: è l’accusa di Washington sostenuta dagli alleati e da Microsoft.

In una comunicazione congiunta le autorità competenti in materia di sicurezza informatica di Usa, Canada, Regno Unito, Australia e Nuova Zelanda hanno messo in guardia contro “attività associate a un cyberattore, noto anche come Volt Typhoon, patrocinato dalla Repubblica Popolare Cinese”.

La società statunitense, insieme alle agenzie di intelligence federali, ha individuato un codice informatico piazzato all’interno dei sistemi di telecomunicazione nel territorio di Guam, nell’Oceano Pacifico. Stando ai dettagli pubblicati da Microsoft, gli aggressori sono riusciti a infiltrarsi nelle organizzazioni di tutti i settori sfruttando le vulnerabilità in una popolare piattaforma di sicurezza informatica chiamata FortiGuard.

Le agenzie di intelligence statunitensi sono venute a conoscenza dell’incursione a febbraio, più o meno nello stesso periodo dell’avvistamento (e abbattimento) del pallone spia cinese, ha riferito il New York Times.

La scoperta ha messo in allarme le autorità statunitensi: il territorio non incorporato di Guam, che ospita un’importante base militare americana, rappresenta infatti un punto cardine in una eventuale risposta degli Stati Uniti ad una possibile operazione militare di Pechino nei confronti di Taiwan.

Ieri la National Security Agency (Nsa) ha pubblicato un bollettino, descrivendo in dettaglio come funziona l’hack e come dovrebbero rispondere i team di sicurezza informatica.

Tutti i dettagli.

RESPONSABILE IL GRUPPO HACKER VOLT TYPHOON

Dietro l’attacco c’è il gruppo Volt Typhoon, un attore sponsorizzato dallo stato cinese che in genere si concentra sullo spionaggio e sulla raccolta di informazioni. Volt Typhoon è attivo dalla metà del 2021 e ha preso di mira le organizzazioni di infrastrutture critiche a Guam e altrove negli Stati Uniti, ha affermato Microsoft.

ATTACCO IN CORSO

Rob Joyce, il direttore della sicurezza informatica per la Nsa, ha descritto lo stile di attacco come “vivere dei frutti della terra”, utilizzando strumenti di rete esistenti e credenziali valide per evitare meglio il rilevamento. Infatti, una volta che il gruppo di hacker ha ottenuto l’accesso a un sistema aziendale, ruba le credenziali dell’utente dalla suite di sicurezza e le utilizza per tentare di ottenere l’accesso ad altri sistemi aziendali.

L’attacco è apparentemente in corso. “In questa campagna, le organizzazioni interessate abbracciano i settori delle comunicazioni, della produzione, dei servizi pubblici, dei trasporti, delle costruzioni, marittimo, governativo, della tecnologia dell’informazione e dell’istruzione”, ha proseguito Microsoft.

OBIETTIVO

La società di Redmond ritiene che la campagna Volt Typhoon stia cercando di sviluppare capacità che potrebbero interrompere l’infrastruttura di comunicazione critica tra gli Stati Uniti e l’Asia durante le crisi future. Secondo il colosso tech, “l’autore della minaccia intende eseguire lo spionaggio e mantenere l’accesso senza essere rilevato il più a lungo possibile” piuttosto che creare un’interruzione immediata.

LE AZIONI DA INTRAPRENDERE

Pertanto, nella sua comunicazione, Microsoft ha esortato i clienti interessati a “chiudere o modificare le credenziali per tutti gli account compromessi”. Il codice consentirebbe a terze parti di accedere a server informatici remoti, soprattutto i modelli più vecchi di router che non hanno ricevuto aggiornamenti in base ai moderni standard di sicurezza.

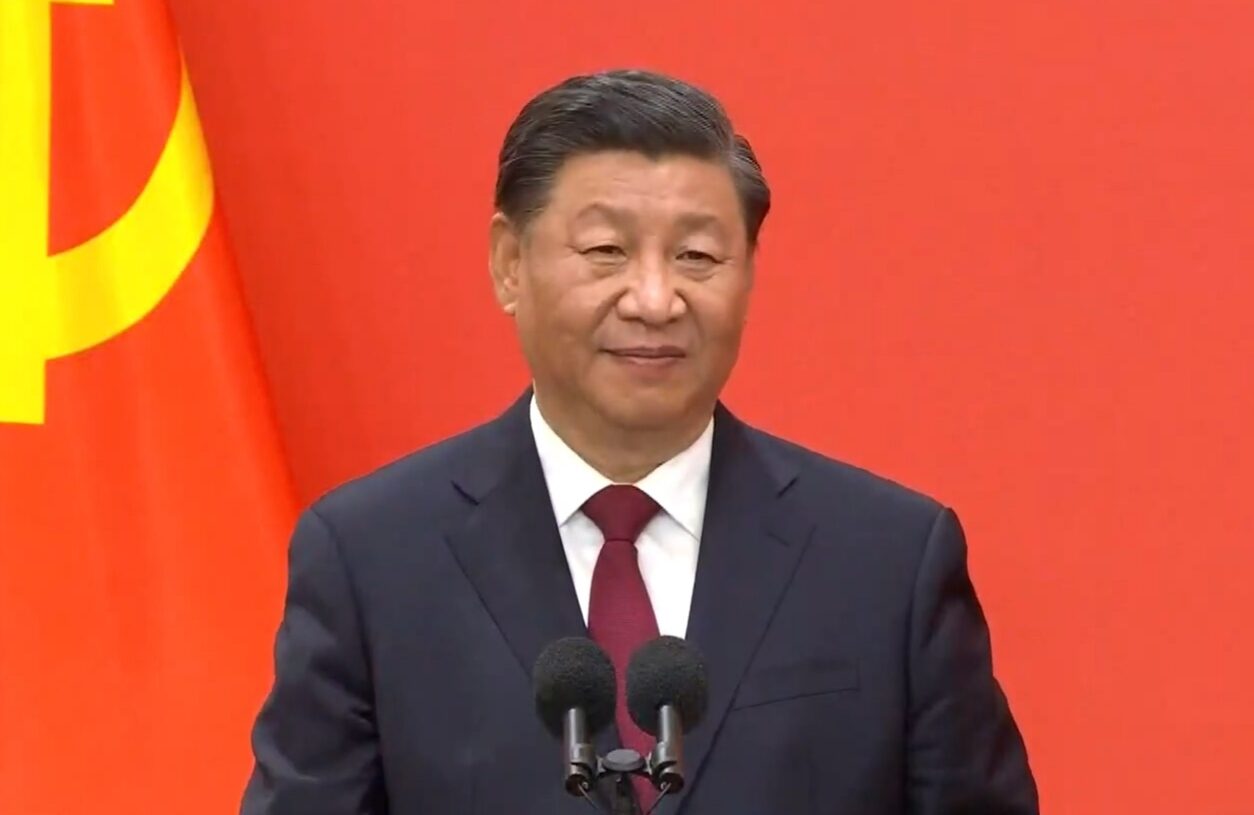

LA REPLICA DI PECHINO

In risposta a quanto denunciato da Washington, partner occidentali e Microsoft, la Cina ha accusato gli Usa e gli alleati di “campagna di disinformazione”, riporta l’Ansa. “Questo è un rapporto estremamente poco professionale con una catena di prove mancante, questo è solo un lavoro di taglia e incolla”, ha tuonato la portavoce del ministero degli Esteri Mao Ning.