Oltre 3,5 miliardi di utenze registrate con eventuali foto profilo e frasi dello stato annesse, laddove rese pubbliche su WhatsApp, programma di messaggistica istantanea nel portafogli di Meta che certo non ha bisogno di presentazioni. Questo il “bottino” non di malintenzionati del Web, ma del paziente lavoro di un gruppo di ricercatori dell’Università di Vienna che si è guadagnato spazio sulle pagine americane della nota testata hi-tech Wired. Il team ha infatti voluto dimostrare cosa si può ottenere sfruttando la peculiare impalcatura di WhatsApp che consente da sempre di verificare rapidamente se un numero di telefono è registrato alla piattaforma, mostrando spesso in caso di esito positivo anche foto profilo e testo delle info, quando impostati come pubblici.

WHATSAPP FAVORISCE LO SCRAPING?

Soprattutto, il team viennese ha messo alla luce che fino a pochi mesi fa non esistessero limiti di sorta a tale procedura, né barriere tecniche che scattassero quando veniva ripetuta un numero infinito di volte.

Tanto che, agevolati dalla versione web del servizio, i ricercatori sono riusciti a procedere speditamente, verificando cento milioni di numeri all’ora.

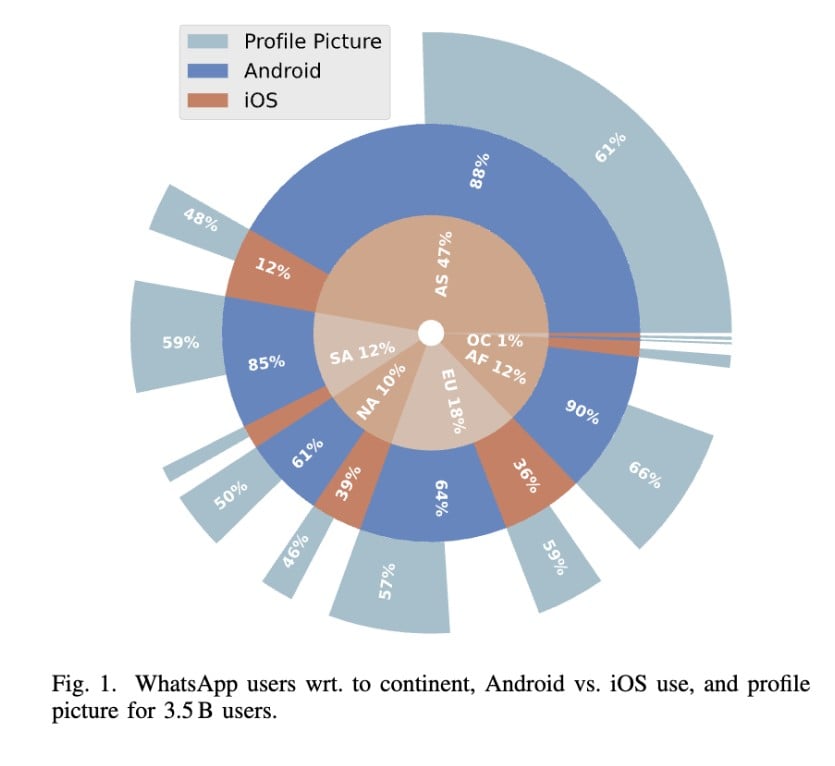

In totale, lo studio ha permesso di mettere assieme un archivio contenente 3,5 miliardi di utenze registrate. La scarsa considerazione per la privacy degli utenti ha fatto il resto dato che tali dati potevano essere impreziositi dalle foto del profilo — quando pubbliche, ovvero nel 57% dei casi – e pure di eventuali testi di stato, accessibili in questo caso nel 29%. Curiosamente insomma gli utenti di WhatsApp si fanno maggiori scrupoli a rendere note al mondo le frasette motivazionali che accompagnano il proprio profilo che la propria immagine, molto spesso corrispondente a quella reale e non a un avatar ad hoc.

A prescindere da queste considerazioni, ne resta sul tavolo essenzialmente una: la possibilità di procedere con tecniche di cd. “scraping” ovvero della pesca a strascico di una quantità considerevole di dati che possono poi essere rimaneggiati e incrociati dagli algoritmi per costituire più ampi e nutriti database da cui attingere, gestiti ovviamente in maniera illecita, ovvero senza alcun rispetto di norme e regolamenti internazionali in materia di privacy.

UNA PORTA APERTA DA SEMPRE

L’esistenza di questa porta d’accesso era nota da tempo: con ogni probabilità tale impalcatura è sempre esistita anche perché era stata portata all’attenzione del grande pubblico dal ricercatore olandese Loran Kloezen el 2017. Sorprende appunto che nel mentre non fossero state introdotte limitazioni almeno nei confronti di chi agisce in modo ripetuto e meccanico, con l’evidente scopo di creare un database.

COSA CIRCOLA REALMENTE SU WHATSAPP?

Ma lo studio viennese è utile anche perché fa emergere un ulteriore aspetto maggiormente in ombra rintracciabile sempre dietro le quinte di WhatsApp: i ricercatori hanno analizzato le chiavi pubbliche associate ai 3,5 miliardi di account individuati scoprendo che diverse sono risultate identiche tra centinaia di account e venti numeri statunitensi hanno mostrato una chiave interamente composta da zeri.

Chiaro insomma l’uso di client non ufficiali o modificati che rivela l’esistenza di ecosistemi paralleli basati su app di terze parti, capaci di introdurre debolezze non previste dalla piattaforma originaria, spesso associati ad attività di spam o tentativi di frode.

COSA REPLICA WHATSAPP E IL NUOVO SISTEMA RATE LIMITING

Dal canto suo Meta ricorda la collaborazione dei ricercatori nel proprio programma Bug Bounty e ribadisce che i dati raccolti riguardano esclusivamente informazioni pubbliche. L’azienda sottolinea che le chat degli utenti sono sempre state scudate dalla crittografia end-to-end e che non ci sono evidenze di abusi da parte di soggetti malevoli.

La nota afferma inoltre che “gli studiosi hanno eliminato i dati acquisiti e che lo studio ha contribuito a mettere alla prova sistemi anti-scraping già in sviluppo”. Viene però fatto notare dai media che mentre la vulnerabilità è stata comunicata ad aprile il sistema di rate-limiting è stato avviato solo a ottobre: fino a quel momento, insomma, le interrogazioni massive erano del tutto possibili e riproducibili. Mentre il problema era comunque noto dal 2017.