Nuova stretta dell’Agenzia per la Cybersicurezza (Acn): stop ai software russi nelle PA.

L’Agenzia guidata da Bruno Frattasi, ha inviato alle amministrazioni centrali e locali una circolare – pubblicata in Gazzetta ufficiale – che ribadisce e rafforza il divieto di utilizzare soluzioni sviluppate o collegate a società della Federazione Russa, citando potenziali rischi per la sicurezza nazionale, come riporta oggi Il Messaggero.

Tradotto: bando ai prodotti di Kaspersky, fondata a Mosca nel 1997, la società con sede nel Regno Uniyo è diventata una delle aziende di software antivirus di maggior successo al mondo, insieme a rivali americani come McAfee e Symantec, ma anche per Group-IB e Security Gen.

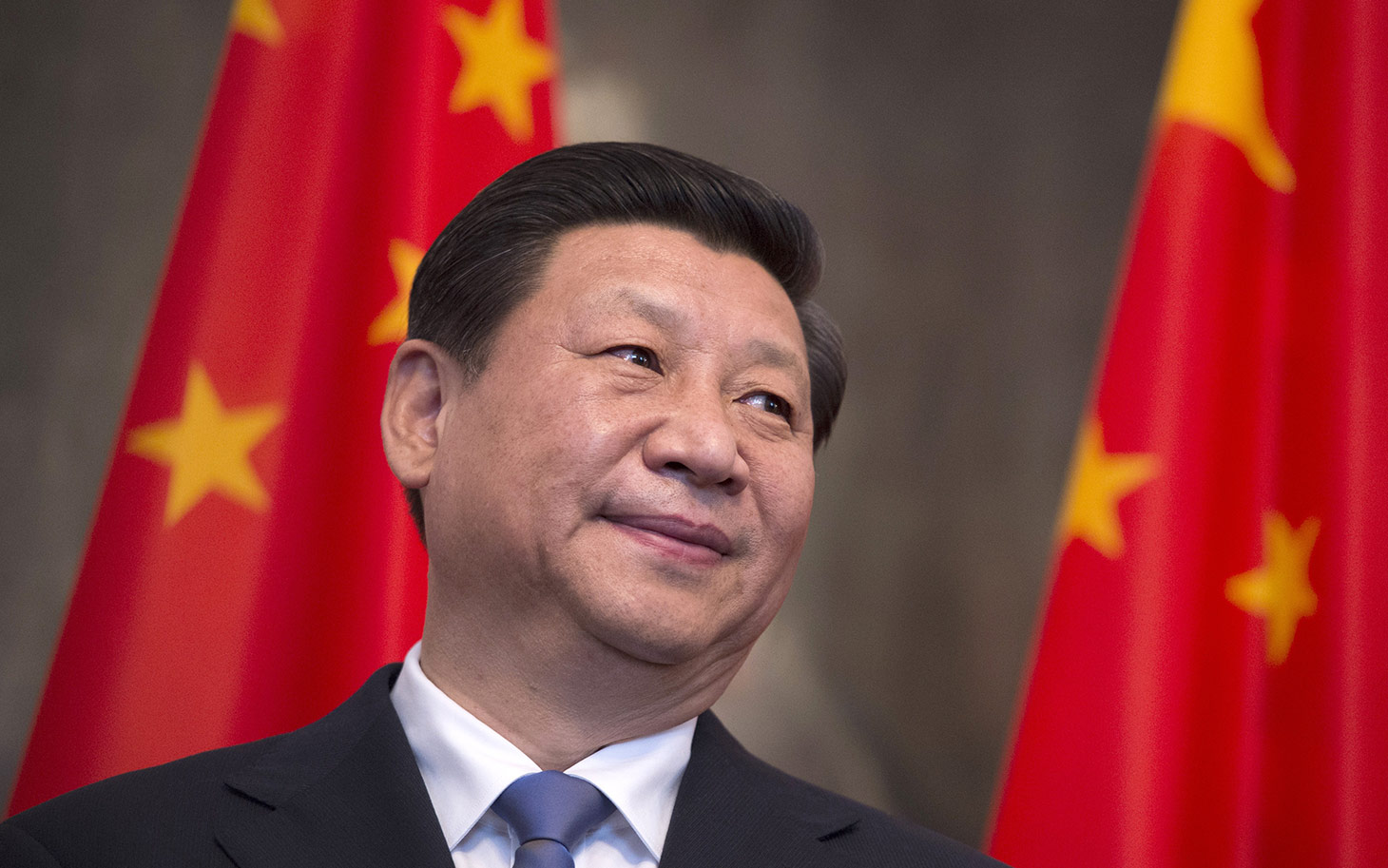

Una misura che si inserisce nel quadro dell’escalation di minacce nello spazio cibernetico europeo e del crescente allarme per le attività di “guerra ibrida” provenienti soprattutto da Mosca, Pechino, Teheran e Pyongyang.

In realtà non è la prima volta che l’agenzia si muove per arginare i possibili rischi connessi all’utilizzo del software progettato da un’azienda russa che si collega ai server a Mosca, con l’escalation cyber che va di pari passo con quella militare tra Russia e Ucraina.

Il decreto-legge 21 marzo 2022, n. 21 (convertito nella legge 51/2022) imponeva a tutte le pubbliche amministrazioni l’obbligo di sostituire rapidamente prodotti e servizi di sicurezza informatica forniti da aziende legate alla Federazione Russa. Infatti all’epoca, da Palazzo Chigi al Ministero della Difesa, dal Ministero della Giustizia al Ministero dell’Interno – Dipartimento della Pubblica Sicurezza, l’antivirus Kaspersky era installato su tutti i principali sistemi informatici delle istituzioni italiane.

Tutti i dettagli.

COSA PREVEDE LA CIRCOLARE DELL’AGENZIA CYBER

La nuova circolare dell’Agenzia per la Cybersicurezza Nazionale (Acn), emanata il 14 novembre 2025, aggiorna e sostituisce quella del 21 aprile 2022 e attua l’art. 29 del decreto-legge 21 marzo 2022 n. 21. Tutte le pubbliche amministrazioni e le centrali di committenza devono diversificare rapidamente i prodotti e servizi di sicurezza informatica forniti da aziende legate alla Federazione Russa.

KASPERSKY LAB, GROUP IB E SECURITY GEN NEL MIRINO

Riguardo a prodotti e fornitori vietati, l’Agenzia retta da Frattasi individua tre categorie da eliminare: “prodotti e servizi […] della società Kaspersky Lab e

della società Group-IB, anche commercializzati tramite canali di rivendita indiretta o veicolati tramite accordi quadro o contratti quadro in modalità «on-premise» o «da remoto»; prodotti e servizi […] della società Security Gen – già «Positive Technologies», oltre ai prodotti e ai servizi che siano stati o che ancora siano prodotti da quest’ultima – anche commercializzati tramite canali di rivendita indiretta e/o anche veicolati tramite accordi quadro o contratti quadro in modalità «on-premise» o «da remoto»”.

GLI OBBLIGHI PER LE PA

Oltre allo stop, le Pa sono tenute a richiedere ai fornitori di applicativi web una serie di informazioni aggiuntive: l’elenco completo dei componenti software inclusi nei prodotti, le infrastrutture tecnologiche utilizzate per l’erogazione dei servizi, i moduli applicativi coinvolti. In alternativa, il fornitore potrà presentare un’autodichiarazione che attesti l’assenza di tecnologie collegate ai soggetti banditi.

LE RACCOMANDAZIONI

Con la circolare, l’Acn raccomanda alle amministrazioni di:

“1) censire dettagliatamente i servizi e i prodotti di cui al paragrafo B) della presente circolare, analizzando gli impatti degli aggiornamenti degli stessi sull’operatività, quali i tempi di manutenzione necessari;

2) identificare e valutare i nuovi servizi e prodotti, validandone la compatibilità con i propri asset, nonché la complessità di gestione operativa delle strutture di supporto in essere;

3) definire, condividere e comunicare i piani di migrazione con tutti i soggetti interessati a titolo diretto o indiretto, quali organizzazioni interne alle amministrazioni e soggetti terzi;

4) validare le modalità di esecuzione del piano di migrazione su asset di test significativi, […] al fine di garantire la necessaria continuità operativa. […]

5) analizzare e validare le funzionalità e integrazioni dei nuovi servizi e prodotti, assicurando l’applicazione di regole e configurazioni di sicurezza proporzionate a scenari di rischio elevati (quali, ad esempio, autenticazione multi-fattore per tutti gli accessi privilegiati, attivazione dei soli servizi e funzioni strettamente necessari, adozione di principi di «zero-trust»);

6) assicurare adeguato monitoraggio e audit dei nuovi prodotti e servizi, prevedendo adeguato supporto per l’aggiornamento e la revisione delle configurazioni in linea”.

KASPERSKY LAB DI NUOVO SOTTO LA LENTE DEGLI ENTI REGOLATORI

La mossa dell’Acn non è una novità per Kaspersky, da tempo nel mirino delle autorità occidentali. Nel 2022 gli Stati Uniti ne hanno vietato l’utilizzo sul proprio territorio per timori legati alla possibile raccolta di informazioni a vantaggio del Cremlino.

Come riportava il 25 febbraio 2022 Zdnet, “la società ha notevoli capacità di ricerca e sviluppo in Russia, anche se il suo principale centro di ricerca e sviluppo è stato trasferito in Israele nel 2017”. Inoltre, sempre Zdnet ricordava che si ritiene che “il fondatore dell’azienda, Eugene Kaspersky, abbia forti legami personali con l’amministrazione Putin”. Kaspersky ha ripetutamente negato le accuse di legami con il governo russo”.

“Se la Russia vuole attaccare l’Occidente, ha un canale già pronto per farlo: il software anti-malware progettato per difendersi proprio da questo rischio” avvertiva Zdnet.

Da sempre si difende l’azienda: “Kaspersky è un’azienda privata di cybersecurity globale e, come azienda privata, non ha alcun legame con il governo russo o con qualsiasi altro governo” come si legge in una nota ufficiale.

I RISCHI DI UNA GUERRA IBRIDA

Inoltre, il provvedimento arriva in un contesto di forte incremento degli attacchi cyber mirati al settore pubblico. Dall’ultimo rapporto Acn emergono 267 eventi cyber registrati nel solo mese di ottobre, di cui 51 incidenti significativi, con un incremento degli attacchi alle amministrazioni pubbliche centrali (+27%) e locali (+18%) rispetto alla media semestrale, ricorda il quotidiano romano

Infine, l’ultimo allarme è arrivato dal ministro della Difesa Guido Crosetto con un non paper dal titolo “Il contrasto alla guerra ibrida: una strategia attiva”.

“È in atto una guerra continua che ci minaccia senza sosta, giorno e notte. Gli obiettivi sono le nostre infrastrutture critiche, i centri decisionali, i servizi essenziali, le strutture commerciali, le nostre industrie, le catene di approvvigionamento, il patrimonio cognitivo delle nostre popolazioni, e, in ultima analisi, la tenuta complessiva del Paese. Questa offensiva, in corso da anni, procede a un ritmo sempre più incalzante, con il rischio crescente che, prima o poi, le difese — mai del tutto sufficienti — non riescano a prevenire gli effetti catastrofici che gli attaccanti perseguono: il blocco dei trasporti pubblici (treni, aerei), gravi incidenti, il malfunzionamento delle sale operatorie e dei reparti di rianimazione, il collasso del servizio sanitario, la paralisi del sistema bancario, la corruzione dei dati su cui si basano pensioni e stipendi”, si legge sul ‘non paper’ del ministro.

Nel suo report ha evidenziato come nei primi sei mesi del 2025 siano stati censiti 1.549 eventi cyber, in aumento del 53% rispetto allo stesso periodo dell’anno precedente. Il numero di incidenti con impatto confermato è stato pari a 346, in aumento del 98%.

Il messaggio dalle istituzioni è chiaro: con l’intensificarsi delle tensioni geopolitiche, il fronte cyber diventa un terreno strategico dove l’Italia non può più permettersi vulnerabilità.