Si cerca un hacker come si cerca un criminale nel mondo fisico, ma il digitale può riservare delle sorprese che rendono il caso molto più complicato

Un maxi attacco hacker mondiale ha messo in ginocchio numerose aziende. Dagli ospedali alle banche, dalle linee di telecomunicazione ai pc più remoti di aziende private. Dalla Gran Bretagna all’Italia, passando da Stati Uniti e Russia (che questa volta si ritrova ad esser vittima). Si tratta del più grande attacco informatico della storia.

L’accaduto svela una grande verità: bisogna avviare, anche in Italia, un programma per la concreta prevenzione della sicurezza in rete. Ma anche trovare una soluzione per scovare i colpevoli di questi spiacevoli episodi.

Sì, perchè se i rapinatori di Banca indossano una maschera e fuggono su furgoni con targhe rubate, e se i rapitori compongono lettere di riscatto con la carta dei giornali, per eludere gli esperti della scrittura a mano, gli hacker, che rubano dati e li tengono in ostaggio, si nascondono dietro un software che oscura la loro identità e porta gli investigatori a cercare in paesi lontani dai loro effettivi covi. Come sostiene il New York Times, crimini informatici, come l’attacco ransomware globale che ha avuto inizio Venerdì e ha colpito centinaia di migliaia di computer in più di 150 paesi, sono, in un certo senso, una versione aggiornata di metodi criminali antichi. Ma andiamo per gradi.

Il maxi attacco hacker

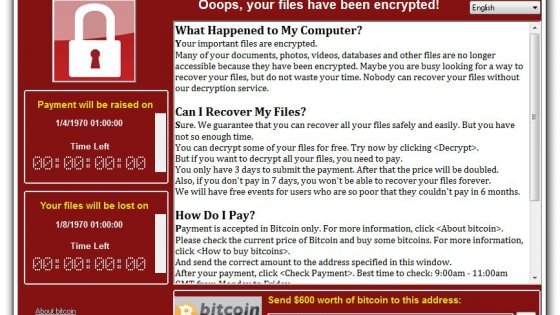

Un attacco hacker ha colpito i dispositivi di 150 Paesi nel mondo, Spagna, Italia, Portogallo, Russia, Gran Bretagna, Ucraina, Usa, Cina, Vietnam, e Taiwan. Come riferito dalle aziende, il virus, chiamato Wannacry, chiede un riscatto per liberare il computer e per salvare i dati. In Gran Bretagna ad esser colpiti sono stati i pc di diversi ospedali. In Spagna è stata attaccata la rete telefonica. In Italia il malware ha colpito i computer di un’università.

Si tratta di un attacco “di proporzioni mai viste”, scrivono alcuni esperti di sicurezza su Twitter. Il “malware” non ha ancora un’origine nota. Ma secondo alcune ricostruzioni, per lanciarlo sarebbe stato usato EternalBlue, una cyber arma dell’Nsa che è stata trafugata dal gruppo hacker Shadow Brokers.

In un tweet il direttore di Europol, Rob Wainwright, ha scritto che il cyberattacco contro il sistema sanitario britannico “segue la tendenza di attacchi ‘ramsonware’ ai centri sanitari avvenuti negli Usa”. Anche la ricostruzione fatta dal New York Times riposta che il cyberattacco potrebbe essere stato condotto con uno degli strumenti di hackeraggio rubati lo scorso anno alla National security agency (Nsa) dal sedicente gruppo Shadow Brokers.

Secondo alcune informazioni, dei portafogli di bitcoin apparentemente associati con il ransomewere stanno intanto già incassando.

Come difendersi

La diffusione del virus è stata momentaneamente bloccata grazie al lavoro di un ricercatore britannico, che ha individuato un artificio presente nel codice del malware. La questione, però, non può considerarsi risolta, dal momento che è possibile manomettere lo stesso malware affinché superi il check previsto dal kill-switch e torni a propagarsi come un worm.

Ed è per questo che Agid e CERT-PA hanno pubblicato le linee guida per mitigare gli effetti dannosi dell’infezione informatica. Partiamo da una certezza: nel caso i dati siano stati già cifrati l’unica strategia possibile è il ripristino da una copia di backup non toccata dal malware.

L’unica vera protezione dalla compromissione, si legge sul sito Cert-Pa, è l’eliminazione della vulnerabilità attraverso l’istallazione della patch sviluppata e pubblicata da Microsoft con il Microsoft Security Bulletin MS17-010-Critical.

L’unica vera protezione dalla compromissione, si legge sul sito Cert-Pa, è l’eliminazione della vulnerabilità attraverso l’istallazione della patch sviluppata e pubblicata da Microsoft con il Microsoft Security Bulletin MS17-010-Critical.

L’antivirus è il miglio antidoto, ma deve essere aggiornato ad una versione successiva rispetto a quella pubblicata da ciascun produttore dopo il 12 maggio. È fondamentale tenere presente che se l’antivirus ha il vantaggio di poter “ripulire” una macchina compromessa, cosa che la sola istallazione della patch non può fare, d’altra parte la vulnerabilità non eliminata potrebbe essere sfruttata da una nuova versione del malware che sfugge al controllo dell’antivirus. L’installazione della patch si rende dunque necessaria.

Ci sono anche altre misure da adottare:

1. Blocco del protocollo SMB sulla frontiera;

2. Disattivazione del protocollo SMB ove non specificamente richiesto;

3. Blocco sulla frontiera del traffico diretto verso indirizzi ed URL indicati nelle raccolte disponibili sui siti specializzati, quali, ad esempio AlienVault, US-CERT e CERT-PA

4. Abilitare il traffico http verso l’URL:

hxxp://www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

hxxp://www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

in modo da attivare il “kill switch” presente in alcune versioni del malware e bloccare così la sua attività.

5. Redirigere, in alternativa all’abilitazione del traffico http verso l’URL, tutto il traffico http diretto verso il web server in esso specificato verso un server fittizio che genera una risposta HTTP code 200 per qualsiasi richiesta in arrivo.

Come si trova un hacker?

Subito dopo gli attacchi criminali si è dato avvio alla caccia ai colpevoli. E per individuarli, gli investigatori stanno seguendo più o meno lo stesso processo che i detective hanno utilizzato per decenni nel mondo fisico. Hanno fissato la scena del crimine, hanno raccolto prove forensi e cercato di rintracciare gli indizi che portano al colpevole. Ma gli attacchi digitali possono riservare grandi sorprese, che possono rendere i casi se non impossibili da risolvere, almeno difficili.

Subito dopo gli attacchi criminali si è dato avvio alla caccia ai colpevoli. E per individuarli, gli investigatori stanno seguendo più o meno lo stesso processo che i detective hanno utilizzato per decenni nel mondo fisico. Hanno fissato la scena del crimine, hanno raccolto prove forensi e cercato di rintracciare gli indizi che portano al colpevole. Ma gli attacchi digitali possono riservare grandi sorprese, che possono rendere i casi se non impossibili da risolvere, almeno difficili.

Il maxi attacco partito venerdì 12 maggio ha causato almeno 200.000 vittime in tutto il mondo, secondo una stima fatta Domenica dall’Europol, agenzia di polizia in Europa, mentre nuove varianti di malware stanno emergendo, portandogli esperti di sicurezza ad avvertire di una possibile ricaduta.

È una situazione complessa e la caccia ai colpevoli richiederà la collaborazione delle forze dell’ordine intenazionali, come quelle dell’FBI, di Scotland Yard e dei funzionari di sicurezza in Cina e Russia.

“Con la criminalità informatica, è possibile colpire a livello mondiale, senza mai dover lasciare il proprio covo”, ha dichiarato Brian Lord, ex vice direttore Intelligence and cyberoperations precco Government Communications Headquarters. “Il ritrovamento del criminale è questione molto difficile Recupero e richiederà un livello di cooperazione internazionale delle forze dell’ordine straordinario”

“L’unico accordo istituzionale per la cooperazione internazionale sulla criminalità informatica è la cosiddetta Convenzione di Budapest, la cui adesione è in gran parte limitata a democrazie occidentali”, ha spiegato Nigel Inkster, ex assistente capo del Secret Intelligence Service britannico. Stati autoritari come la Russia e la Cina si sono rifiutati di firmare l’accordo e dunque “ogni indagine sul recente attacco ransomware dovrà essere fatto da una coalizione dei volenterosi”, ha detto Inkster.

Europol ha già comunicato che il suo team di specialisti di sicurezza informatica – composta da agenti provenienti da paesi come la Germania, la Gran Bretagna e gli Stati Uniti – sta indagando sull’attacco.

Europol ha già comunicato che il suo team di specialisti di sicurezza informatica – composta da agenti provenienti da paesi come la Germania, la Gran Bretagna e gli Stati Uniti – sta indagando sull’attacco.

Prima i scoprire i colpevoli, comunque, proprio come si fa nel mondo fisico, bisogna capire se questi possono colpire ancora. “Prima di capire chi ha fatto tutto questo, cerchiamo di capire se i cattivi hanno ancora accesso ai nostri dispositivi”, ha dichiarato Theresa Payton, un ex Chief Information Officer della Casa Bianca e fondatore di Fortalice, una società di sicurezza informatica. “Si stanno ancora nascondendo? Possono tornare domani? La porta che li ha fatti entrare è ancora socchiusa? Possono infliggere più dolore?”. “E se sì, dove sono?”, ha aggiunto Theresa Payton.

Per ora gli investigatori esamineranno il server interessato, le cache software online e le e-mail, per individuare eventuali malware che potrebbero non essere stati ancora attivati.