Uno dei punti fermi delle guerre del Secolo Breve era che gli eserciti che si combattevano armi in pugno dovevano rendersi riconoscibili l’un l’altro e distinguersi dai civili, soggetti passivi formalmente non coinvolti nel confronto diretto con l’avversario.

Passato il giro di boa del millennio ci siamo invece ritrovati in un’epoca nella quale quelle regole e quelle distinzioni sono diventate più labili con aziende private e personale civile diventati soggetti attivi nonché potenziali bersagli delle guerre ibride, al pari dei combattenti militari in uniforme.

Questo aspetto è ulteriormente esasperato nel dominio cibernetico, quinta dimensione di una potenziale guerra con la quale devono fare i conti governi, generali e strateghi militari. Nel dominio cibernetico, e in particolare nel dark e nel deep web, non esistono “uniformi” e anche gli eserciti ufficiali agiscono nell’anonimato che rappresenta lo standard senza eccezioni. Di conseguenza il teatro di battaglia risulta composto da una molteplicità di attori eterogenei e dinamici, dietro ognuno dei quali è difficile stabilire se ci sia un singolo, gruppi più o meno estesi e permanenti oppure qualcuna delle unità speciali di cyberwar costituite all’interno delle varie Armi.

Ci sono, tuttavia, alcuni indizi che rendono possibile restringere il campo dei potenziali indiziati di un attacco ai soli soggetti appartenenti o supportati da Stati: l’assenza di richieste di riscatto o di ritorni economici diretti per l’attaccante, elemento che porta a escludere tutti i gruppi criminali che agiscono per lucro; le caratteristiche e la tipologia del soggetto attaccato, spesso strategicamente rilevante e simbolicamente collegato ad una Nazione; infine, la sofisticazione delle tecniche utilizzate e la durata e complessità dell’operazione, fattori che rendono necessaria la presenza o il supporto di un soggetto dotato di mezzi, competenze e risorse decisamente superiori a quelle che un gruppo autorganizzato, per quanto determinato, può mettere insieme.

Coincide con queste caratteristiche l’attacco denunciato il 19 aprile scorso di cui è stata vittima il Mitre, ente no-profit nata in Usa nel 1958 con il compito di costituire un soggetto indipendente per la valutazione di sistemi tecnologici militari e civili e da allora divenuto l’organizzazione unanimemente riconosciuta come punto di riferimento in ambito Cybersecurity e Infosec.

L’attaccante è riuscito a penetrare nella rete Nerve utilizzata dal reparto di Ricerca e Sviluppo del Mitre, malgrado, ovviamente, il Mitre avesse adottato le stesse tecniche e strumenti di protezione avanzati che i maggiori enti di cybersecurity suggeriscono, elaborati proprio a partire dal noto framework ATT&CK sviluppato dal Mitre stesso.

Viste anche le potenziali ricadute reputazionali sull’ente, che sarebbero state aggravate nel caso in cui fossero stati resi pubblici leaks o informazioni prima dell’annuncio ufficiale, il Mitre ha optato per una strategia di massima trasparenza coinvolgendo i primi livelli aziendali nella diffusione della notizia, rilasciando comunicati stampa e video e pubblicando una completa e dettagliata disamina organizzativa e tecnica dell’incidente che evidenzia il grado di sofisticazione dell’attacco.

Già dalle prime comunicazioni i vertici del Mitre hanno indicato senza parafrasi l’attaccante in un “sophisticated Nation-State threat actor” senza fornire ulteriori dettagli. Alcuni esperti di cybersecurity hanno ipotizzato che l’attacco sia stato condotto dal gruppo UNC5221, considerato collegato alla Cina, che avrebbe sfruttato la stessa vulnerabilità per attaccare oltre 1700 soggetti.

Gli attacchi informatici attribuibili o supportati da entità statali non sono un fenomeno recente: il famoso Stuxnet risale al 2012 ma uno dei primi attacchi in cui fu chiara la natura statuale e anche il movente risale all’anno 2007. Tuttavia, le tensioni geopolitiche scatenate dalla guerra in Ucraina e poi rapidamente estese a tutti i punti caldi geopolitici mondiali hanno moltiplicato il fenomeno, facendo comparire sempre più spesso i termini cyber warfare e cyber war nei quotidiani e costringendo a un extra lavoro gli uffici stampa di ministeri e ambasciate.

Esempi di questo cambio di passo sono oramai frequenti: per limitarsi agli ultimi in ordine di tempo va citato quello della Germania che, tramite il suo ministro degli Esteri, ha ufficialmente convocato l’ambasciatore russo per chiedergli conto dei ripetuti attacchi alle strutture informatiche del partito politico del cancelliere Scholz, attribuiti al gruppo russo APT28 (Fancy Bear), che alcuni esperti considerano la longa manus cibernetica del GRU, il servizio di intelligence militare dell’Esercito russo.

Episodio ancora più recente quello di cui è rimasto vittima il ministero della Difesa britannico, il quale ha reso noto che un gruppo di hacker è riuscito ad accedere ai nominativi e ai dati bancari di ca. 270 mila tra militari in servizio, riservisti e personale in quiescenza delle tre Armi. L’attacco è avvenuto attraverso il sistema di gestione buste paga del personale, dato in outsourcing a una società esterna.

Anche se sia il premier Sunak sia il Segretario alla Difesa Shapps hanno fornito alla stampa indicazioni generiche sull’attaccante – definendolo malign actor – gli stessi hanno comunque dichiarato di non poter escludere soggetti statuali, frase che la stampa inglese ha poi tradotto come un’accusa aperta alla Cina, al punto che l’ambasciata cinese si è sentita in dovere di negare pubblicamente qualsiasi coinvolgimento.

Il fenomeno del cyber warfare tra entità statali ha assunto dimensioni sufficientemente rilevanti da sollecitare qualche tentativo di censire almeno gli episodi più significativi o di tracciare su un mappamondo i gruppi maggiormente ricorrenti e i paesi a cui sono collegati.

Il limite di questi tentativi è la scarsa affidabilità dei dati sia per la mancanza di riscontri oggettivi sia per la velocità con la quale i gruppi mutano composizione.

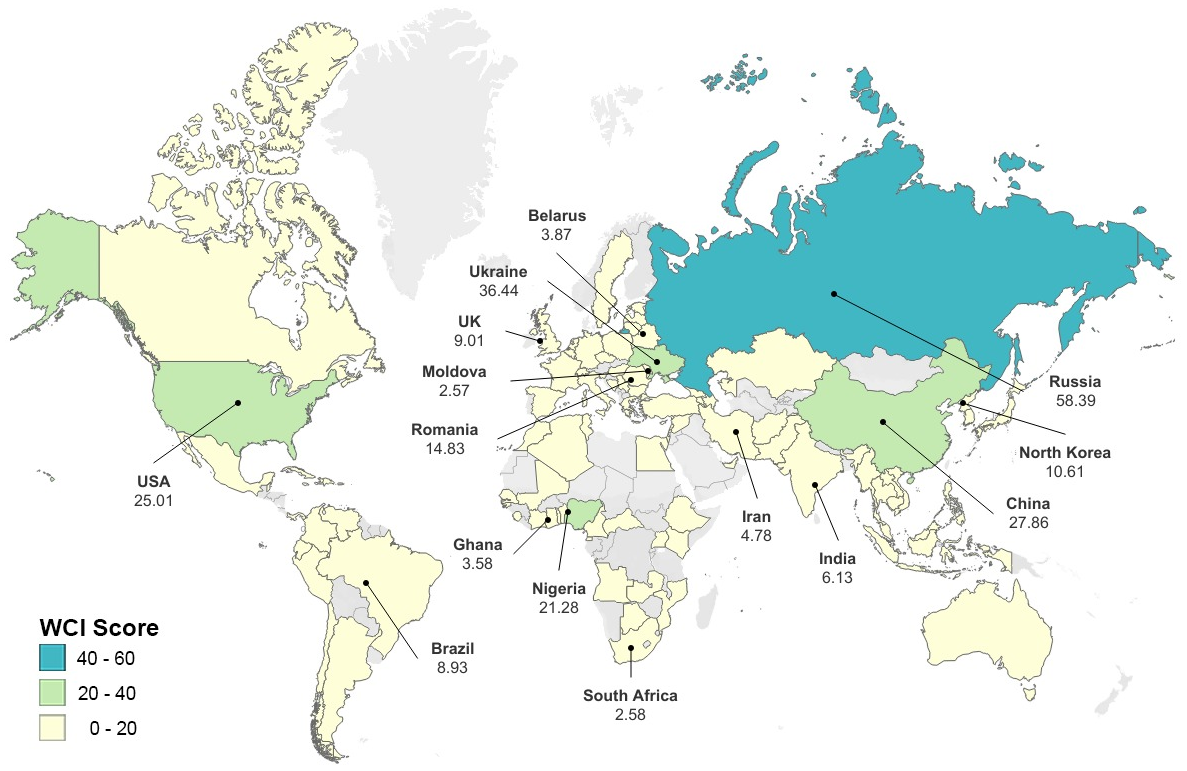

Il Dipartimento di Sociologia dell’università di Oxford ha provato ad affrontare il fenomeno con un approccio più accademico e a contribuire, nelle sue intenzioni, a “rimuovere il velo di anonimato che circonda i cybercriminali” introducendo il primo World Cybercrime Index, indice che ha lo scopo di censire le minacce raggruppandole rispetto alla nazione di origine o di riferimento e attribuendo a ciascuna di essa un punteggio (WCI Score) di pericolosità.

Nella sua prima edizione la classifica del Cybercrime Index vede al primo posto la Russia seguita da Ucraina, Cina e USA.

L’indice non si basa su rilevamenti diretti dei dati: gli stessi ideatori del Cybercrime Index riconoscono che le difficoltà tecniche e la strategia di elusione degli attaccanti rappresentano un fattore che rende molto complicato acquisire dati affidabili. Conseguentemente hanno scelto di elaborare il loro indice a partire dai dati raccolti mediante periodiche survey inviate a un gruppo selezionato di esperti e organizzazioni del settore cybersecurity, modalità analoga a quella adottata da altri indicatori quali il Corruption Perceptions Index utilizzato da Transparency.